Использование модели леса домена организации

В модели леса домена организации несколько автономных групп принадлежат каждому домену в лесу. Каждая группа управляет управлением службой уровня домена, что позволяет им управлять определенными аспектами управления службами автономно, а владелец леса управляет управлением службами на уровне леса.

На следующем рисунке показана модель леса домена организации.

Автономия службы уровня домена

Модель леса домена организации позволяет делегированию полномочий для управления службами уровня домена. В следующей таблице перечислены типы управления службами, которые можно контролировать на уровне домена.

| Тип управления службами | Связанные задачи |

|---|---|

| Управление операциями контроллера домена | — создание и удаление контроллеров домена — мониторинг функционирования контроллеров домена — управление службами, работающими на контроллерах домена — резервное копирование и восстановление каталога |

| Настройка параметров на уровне домена | — создание политик учетной записи пользователя домена и домена, таких как пароль, Kerberos и политики блокировки учетных записей — Создание и применение групповой политики на уровне домена |

| Делегирование администрирования уровня данных | — Создание подразделений (OUS) и делегирование администрирования — Исправление проблем в структуре подразделения, у которых владельцы подразделений не имеют достаточных прав доступа для устранения |

| Управление внешним доверием | — создание отношений доверия с доменами за пределами леса |

Другие типы управления службами, такие как управление схемой или топологией репликации, являются ответственностью владельца леса.

Владелец домена

В модели леса домена организации владельцы доменов отвечают за задачи управления службами уровня домена. Владельцы доменов имеют полномочия по всему домену, а также доступ ко всем другим доменам в лесу. По этой причине владельцы доменов должны быть доверенными лицами, выбранными владельцем леса.

Делегировать управление службами уровня домена владельцу домена, если выполнены следующие условия:

- Все группы, участвующие в лесу, доверяют новому владельцу домена и методам управления службами нового домена.

- Новый владелец домена доверяет владельцу леса и всем другим владельцам домена.

- Все владельцы доменов в лесу согласны с тем, что новый владелец домена имеет политики управления администраторами служб и политики выбора, равные или более строгим, чем их собственные.

- Все владельцы доменов в лесу согласны с тем, что контроллеры домена, управляемые новым владельцем домена в новом домене, физически защищены.

Обратите внимание, что если владелец леса делегирует управление службами уровня домена владельцу домена, другие группы могут не присоединяться к нему, если они не доверяют владельцу домена.

Все владельцы доменов должны знать, что при изменении любого из этих условий в будущем может потребоваться переместить домены организации в несколько развертываний леса.

Другой способ свести к минимуму риски безопасности для домена Active Directory Windows Server 2008 — использовать разделение ролей администратора, которое требует развертывания контроллера домена только для чтения (RODC) в инфраструктуре Active Directory. RODC — это новый тип контроллера домена в операционной системе Windows Server 2008, в котором размещаются секции базы данных Active Directory только для чтения. Перед выпуском Windows Server 2008 все действия по обслуживанию сервера на контроллере домена должны выполняться администратором домена. В Windows Server 2008 вы можете делегировать локальные административные разрешения для любого пользователя домена, не предоставляя этим пользователям права администратора для домена или других контроллеров домена. Это позволяет делегированным пользователям входить в RODC и выполнять обслуживание, например обновление драйвера на сервере. Однако этот делегированный пользователь не может войти в любой другой контроллер домена или выполнить любую другую административную задачу в домене. Таким образом, любой доверенный пользователь может делегировать возможность эффективного управления RODC без ущерба для безопасности остальной части домена. Дополнительные сведения о контроллерах домена см. в ad DS: контроллеры домена только для чтения.

Источник

Устанавливаем контроллер домена Active Directory (AD DS) + DNS + DHCP на Windows server 2012 R2

Устанавливаем контроллер домена на windows server 2012 r2, а именно сервер будет выполнять следующие роли:

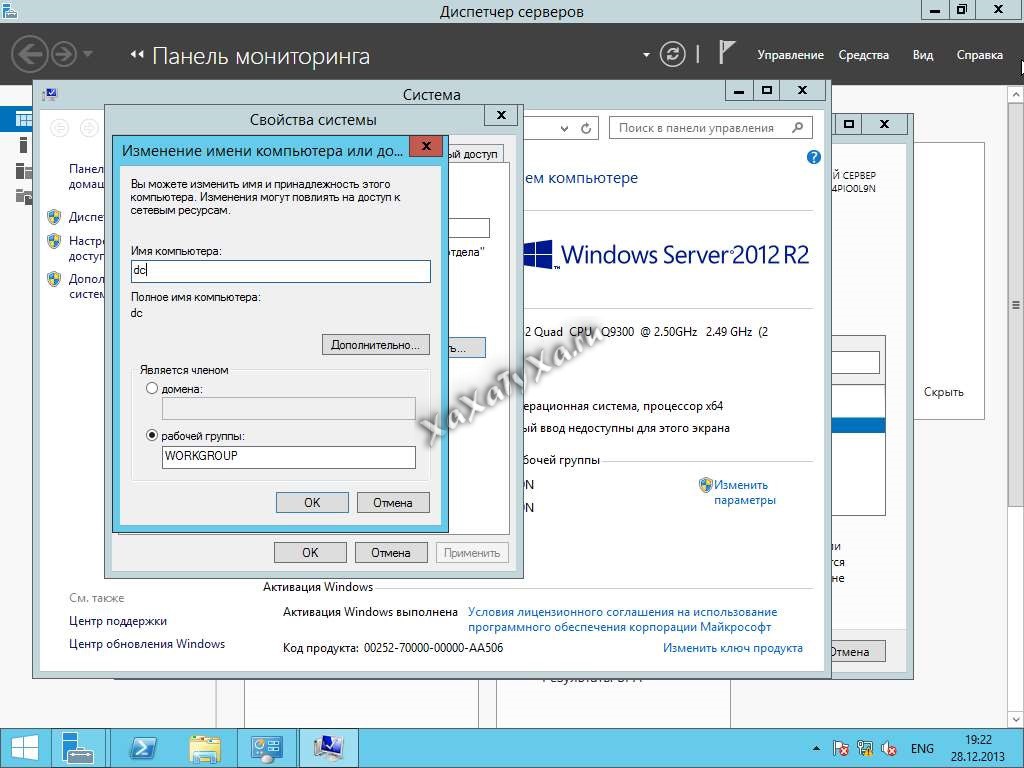

Первым делом дадим имя нашему серверу. По возможности советую называть согласно выполняемых задач и поэтому в этом случае остановился на имени «DC»

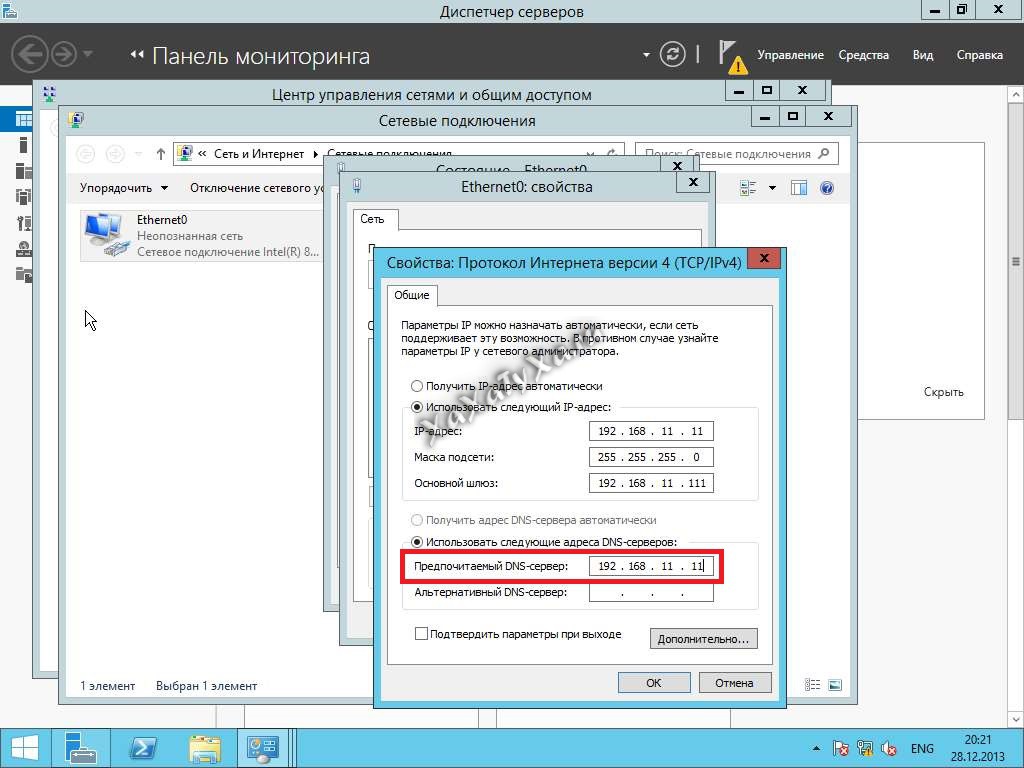

Следующим пунктом будет настройка сети. Советую взять за правило, что на серверах используется статическая настройка.

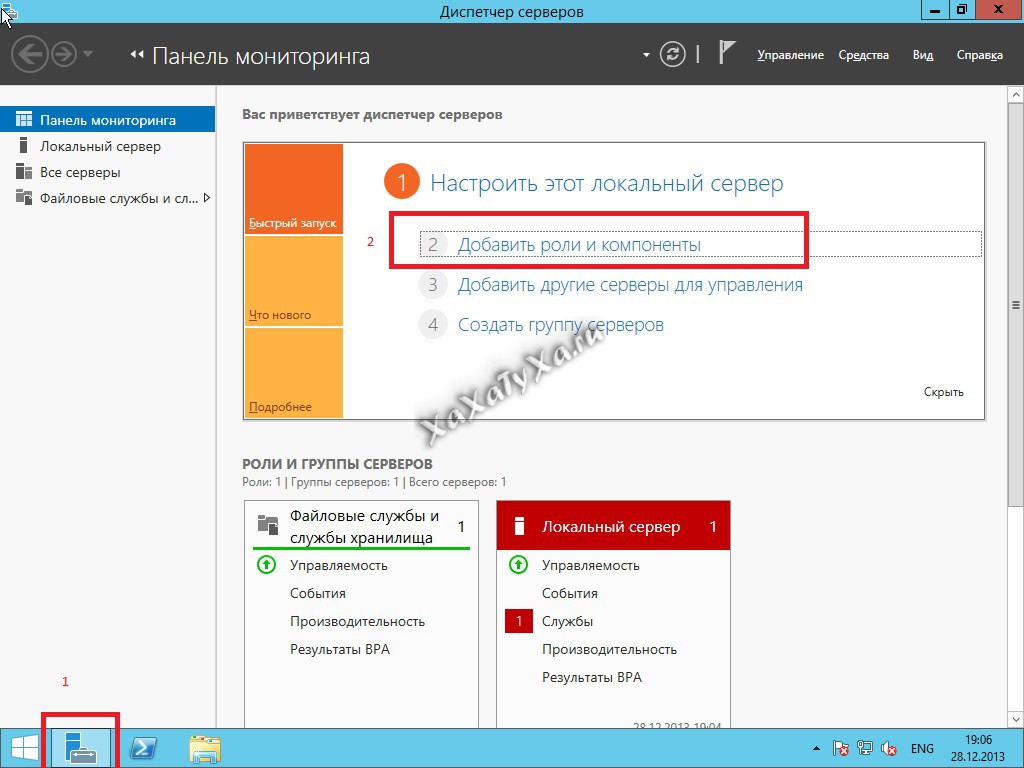

Открываем «Диспетчер серверов» и нажимаем «Добавить роли и компоненты»

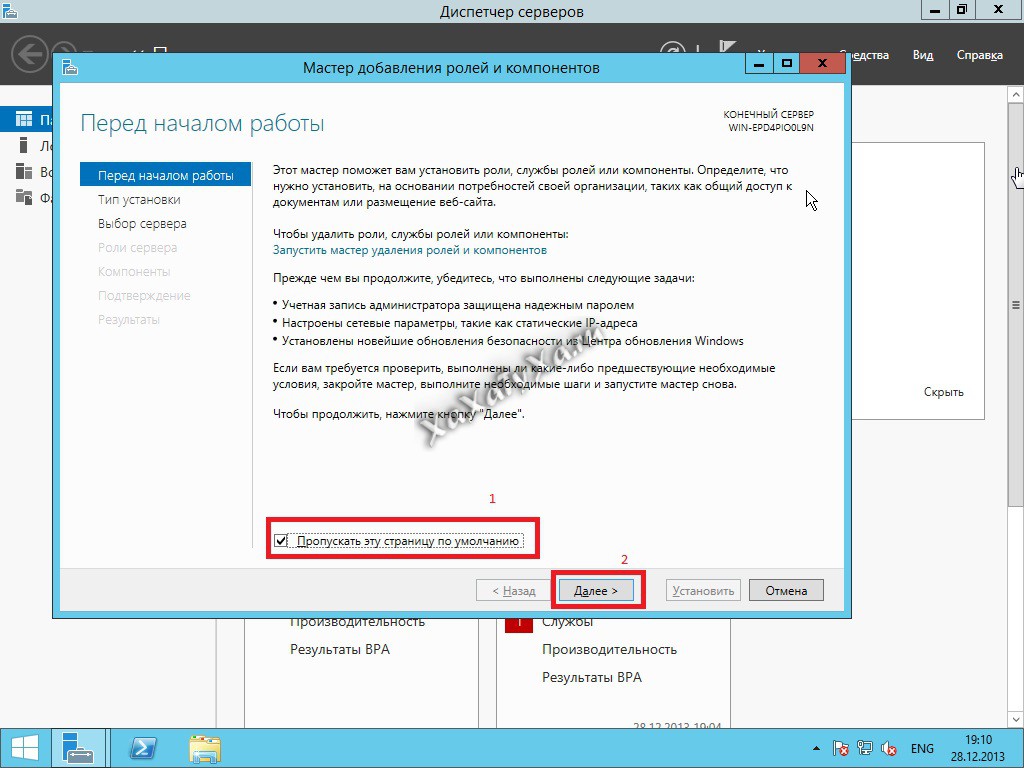

Ставим галочку и нажимаем «Далее»

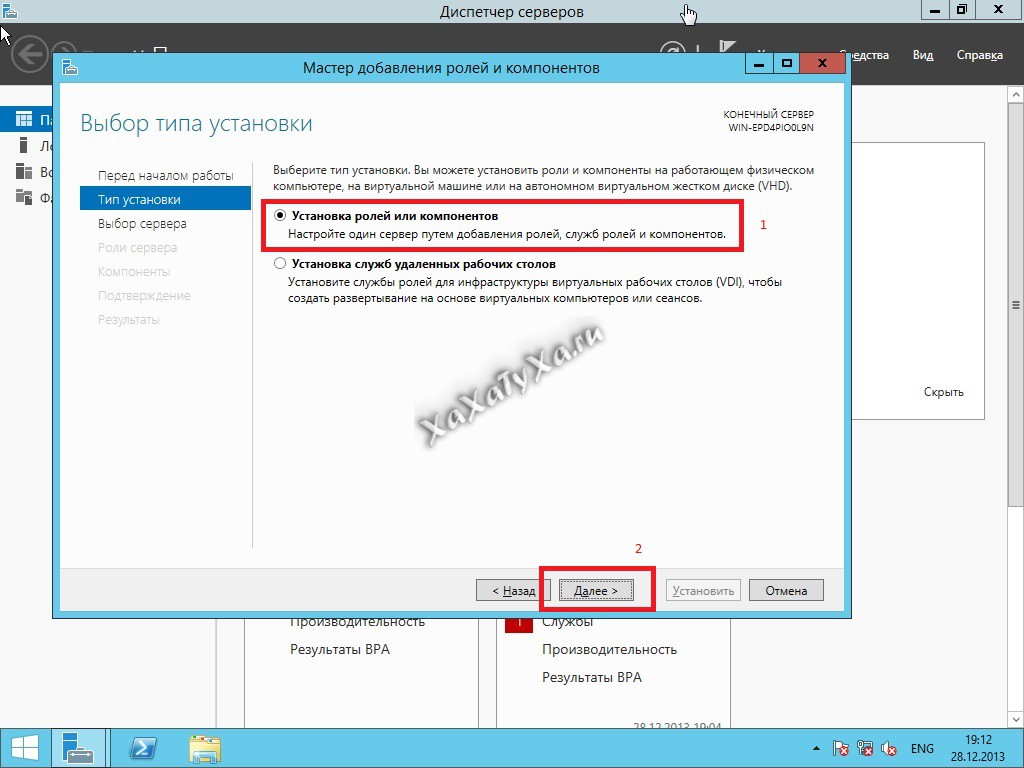

Выбираем «Установка ролей и компонентов» и нажимаем «Далее»

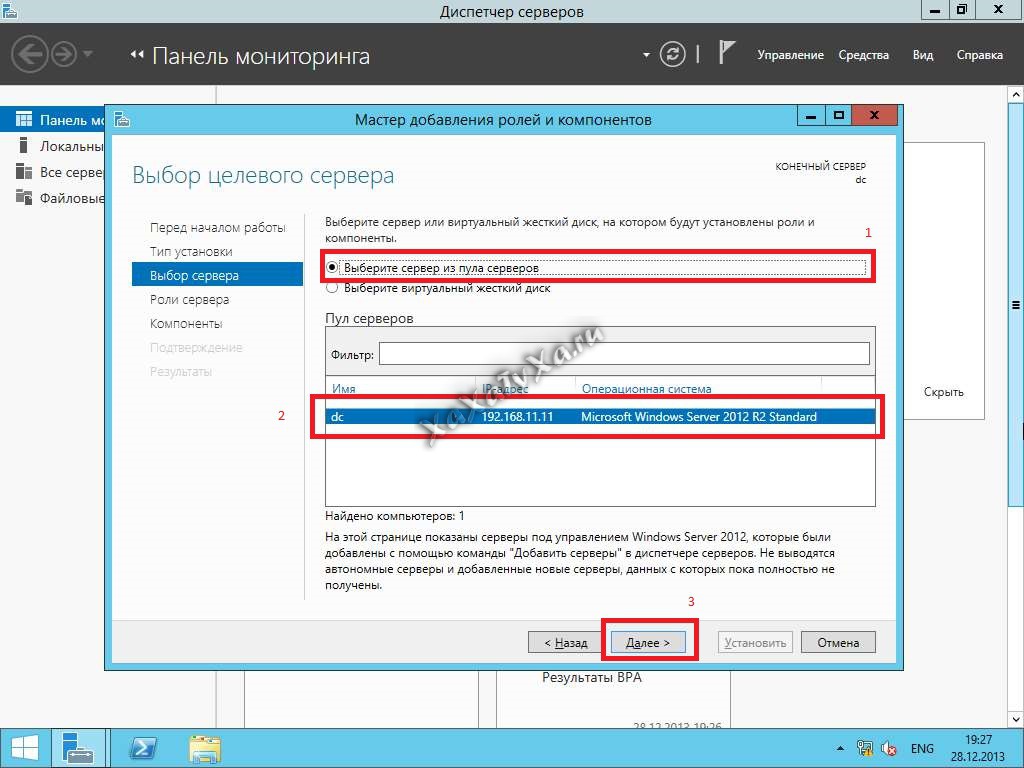

Указываем «Выберите сервер из пула серверов» выбираем нужный сервер, пока он единственный и нажимаем «Далее»

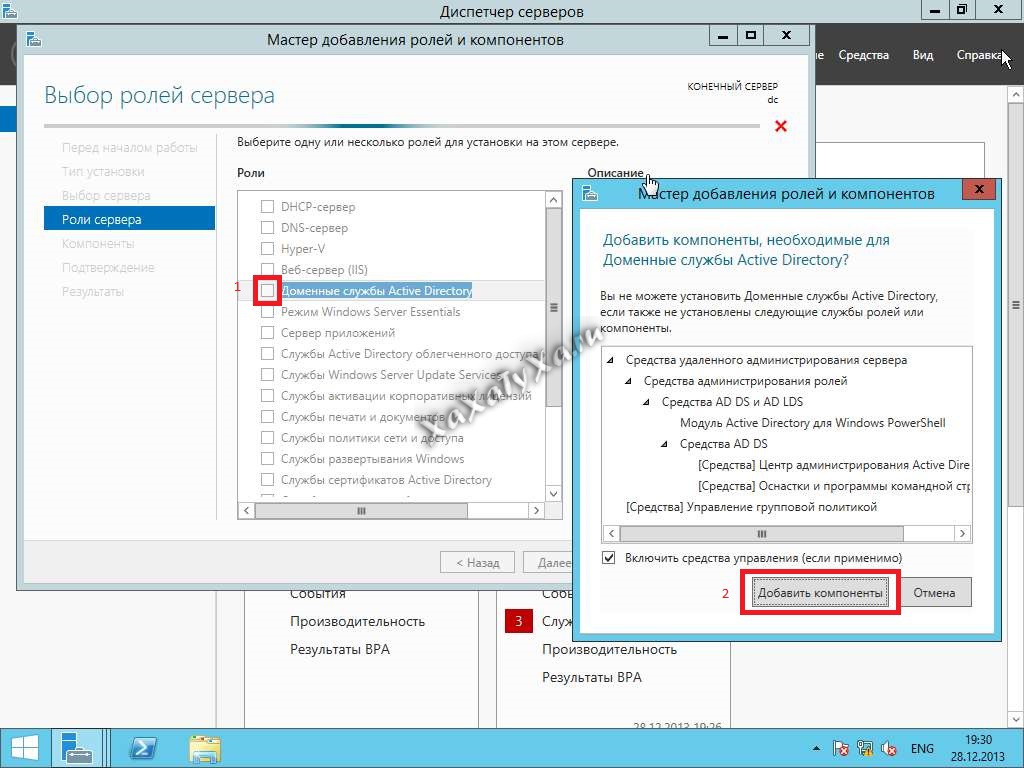

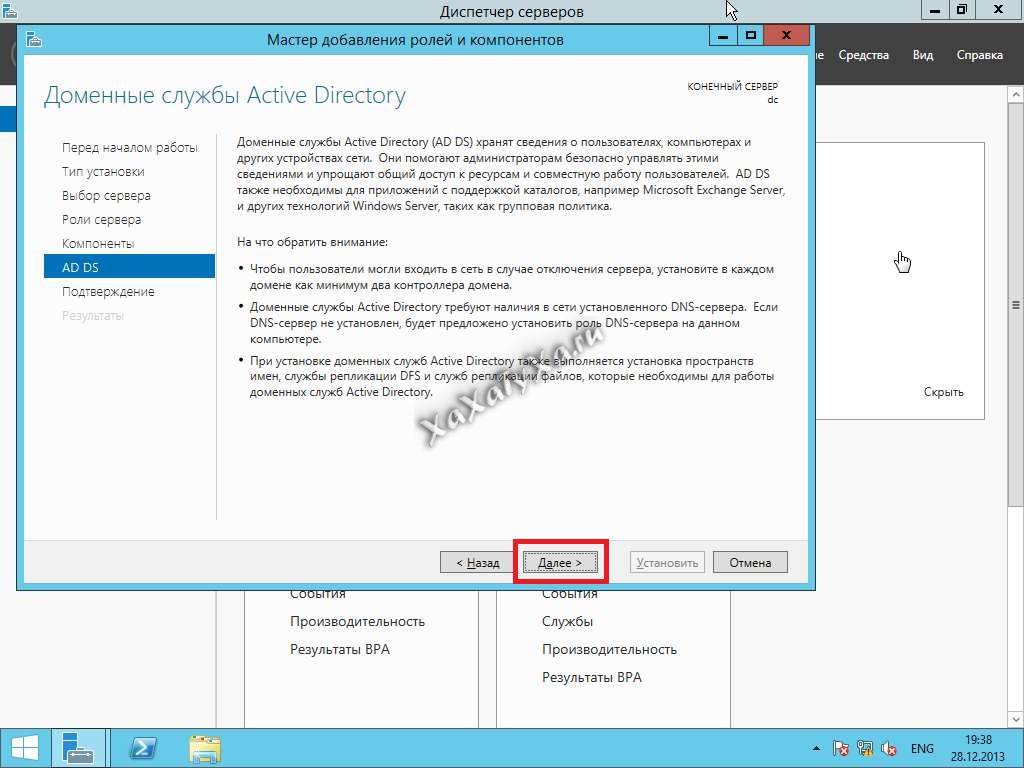

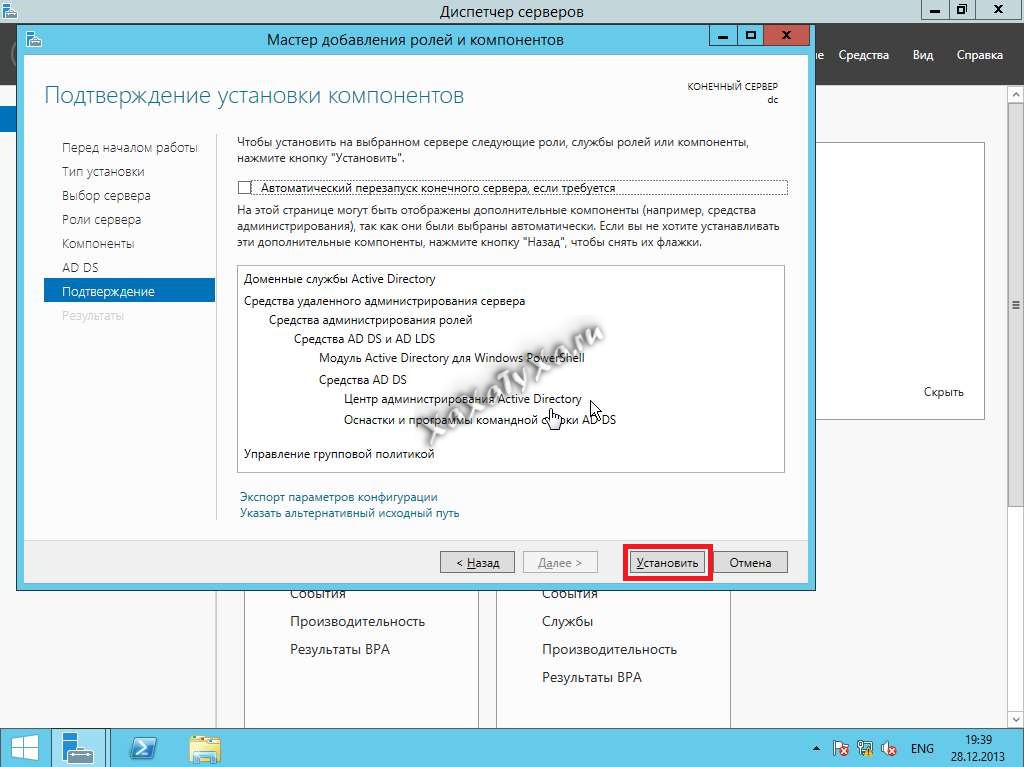

Выбираем «Доменные службы Active Directory» и нажимаем «Добавить компоненты».

По окончанию установки закрываем окно

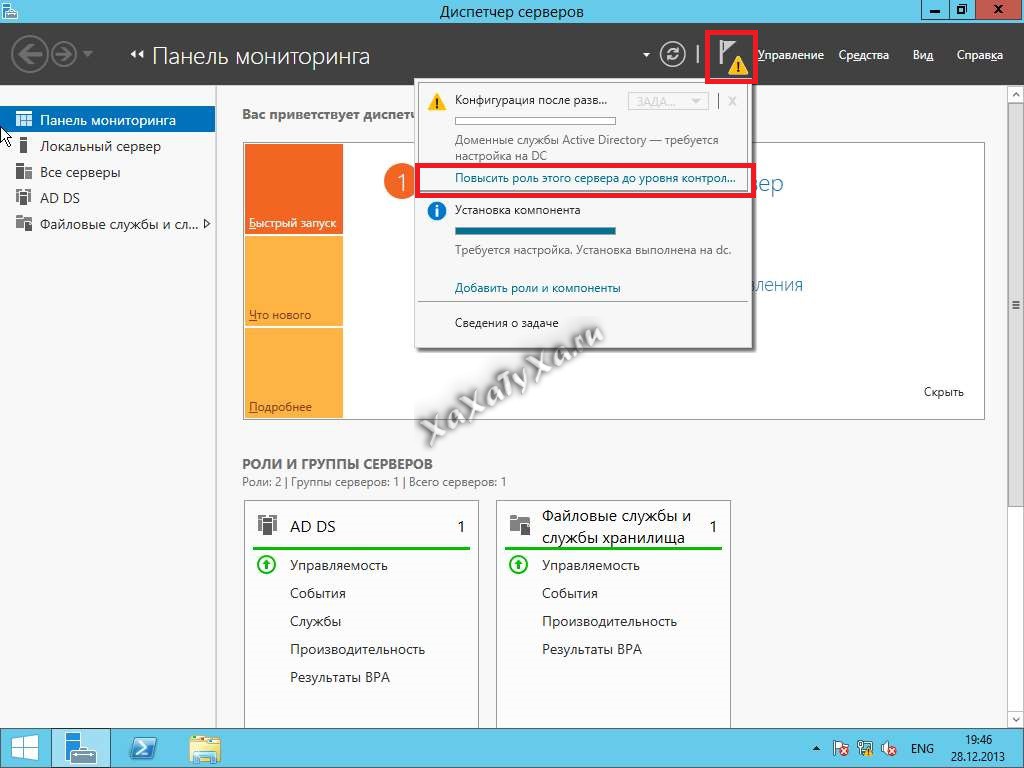

Теперь необходимо повысить роль этого сервера до уровня контролера домена

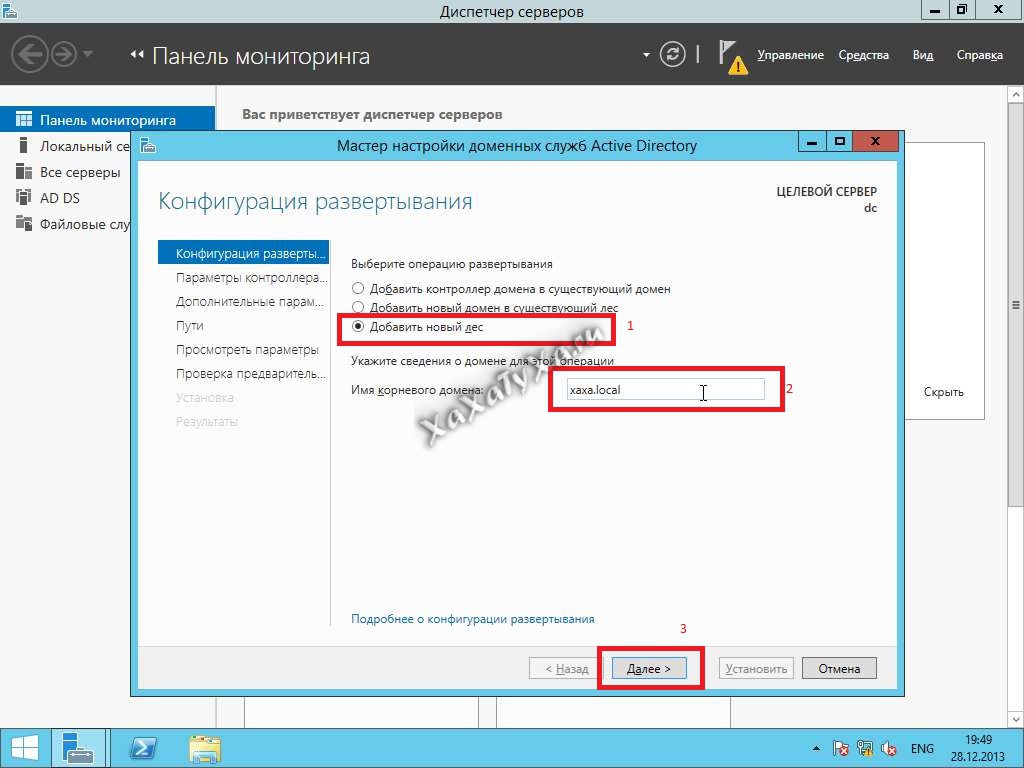

Так как у нас это новый лес, выбираем «Добавить новый лес» и указываем имя нового корневого домена

Выбираем «Режим работы леса» в «Windows Server 2012 R2«, этим мы указываем, что у нас не будет доменов ниже windows server 2012

Выбираем «Режим работы домена» в «Windows Server 2012 R2» — указываем что функциональный уровень леса в новом домене будет на уровне windows server 2012.

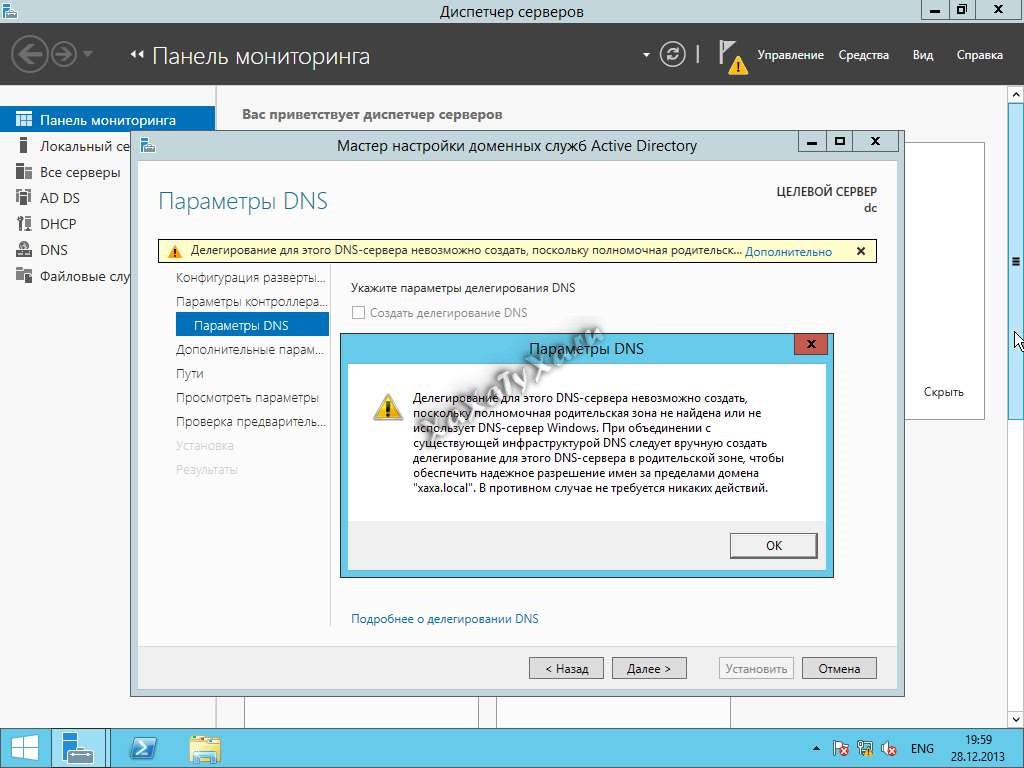

Для нормальной работы доменных служб Active Directory необходим DNS сервер, о чем и сообщает мастер настройки

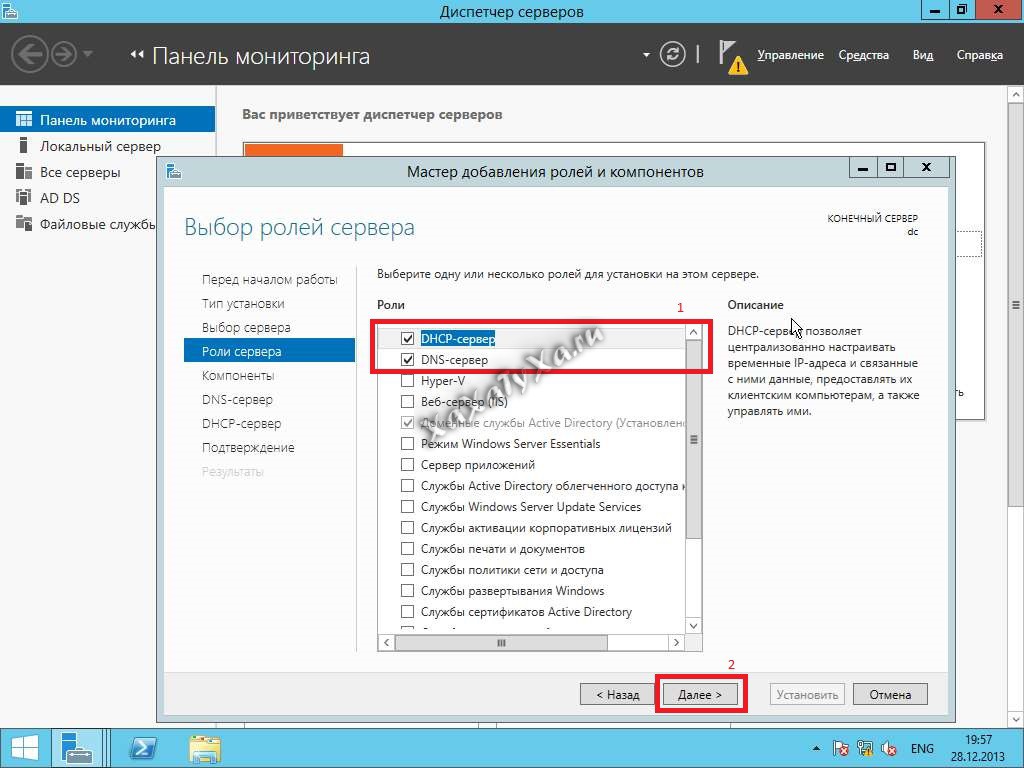

Открываем ещё один «Диспетчер серверов» и устанавливаем недостающие роли DNS и DHCP и опять

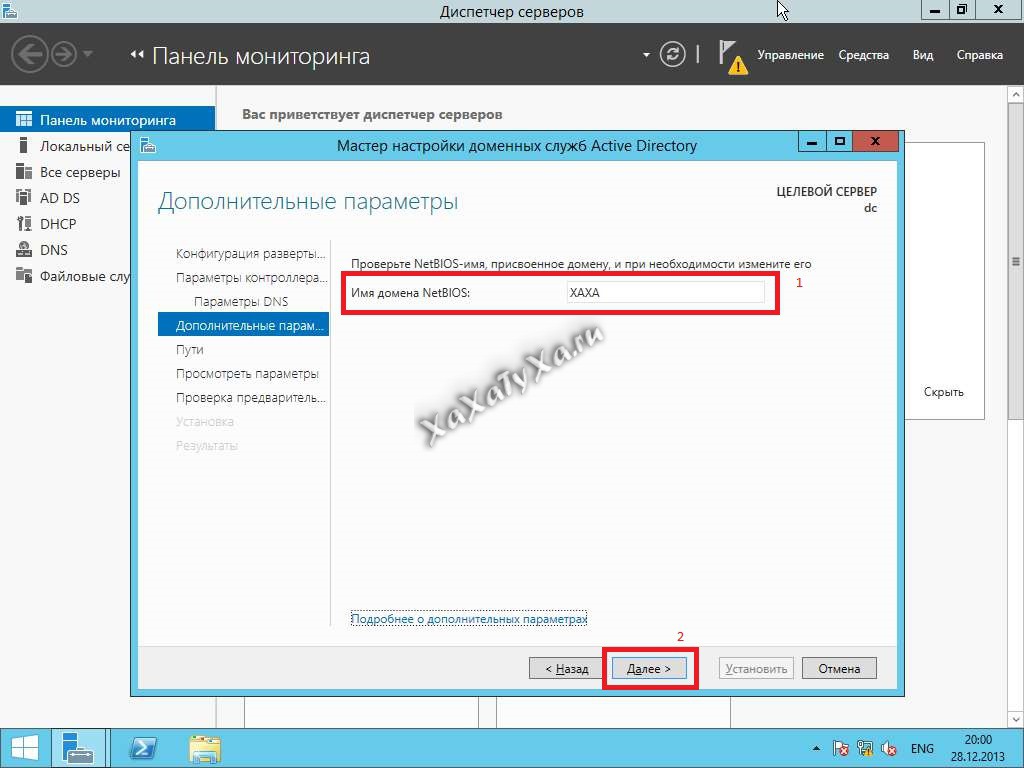

После установки возвращаемся в Active Directory и настройке NetBIOS

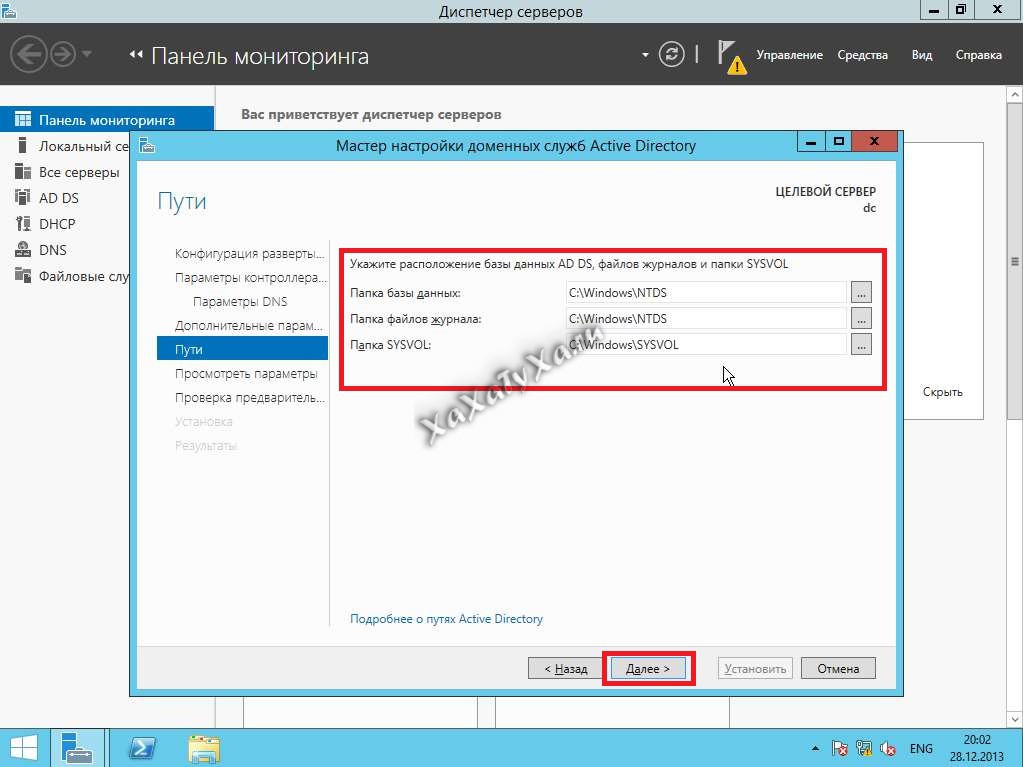

Указываем места хранения, я всегда оставляю по умолчанию

Нажав «Просмотр операций» (1) вы сможете сохранить файл сценария для установки аналогичного домена в автоматическом режиме из windows powersheel. Если вам это не интересно жмите «Далее» (2)

По завершению установки сервер попросится перезагрузиться !

Советую на контроллере домена в качестве ip адреса не указывать «127.0.0.1».

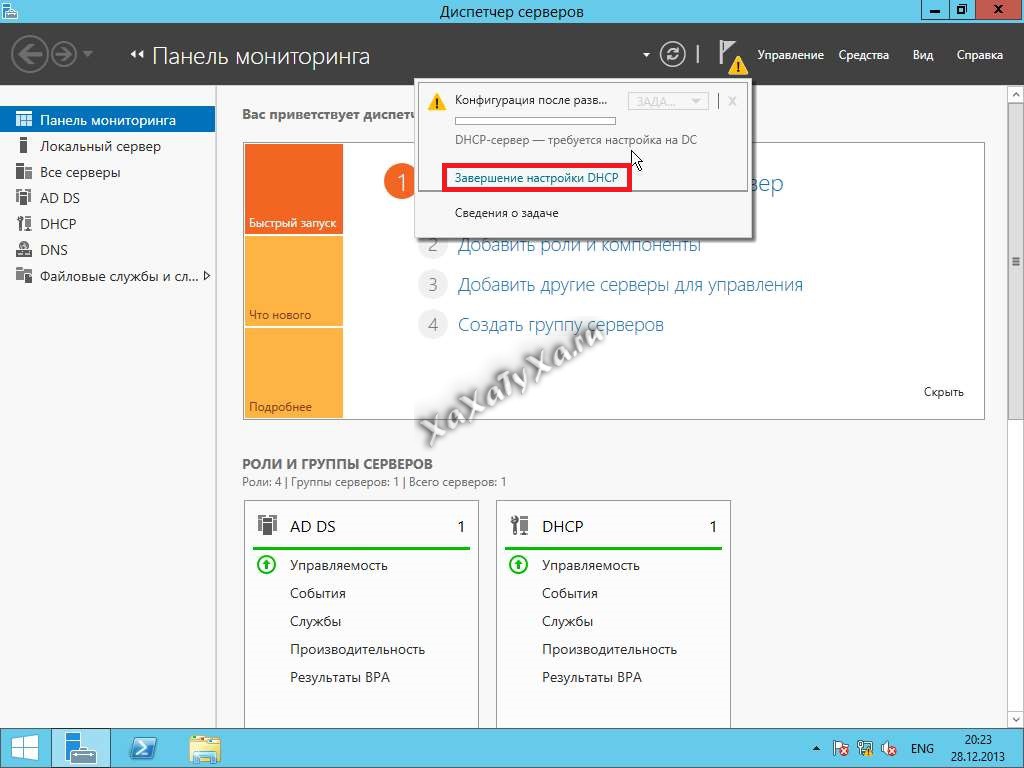

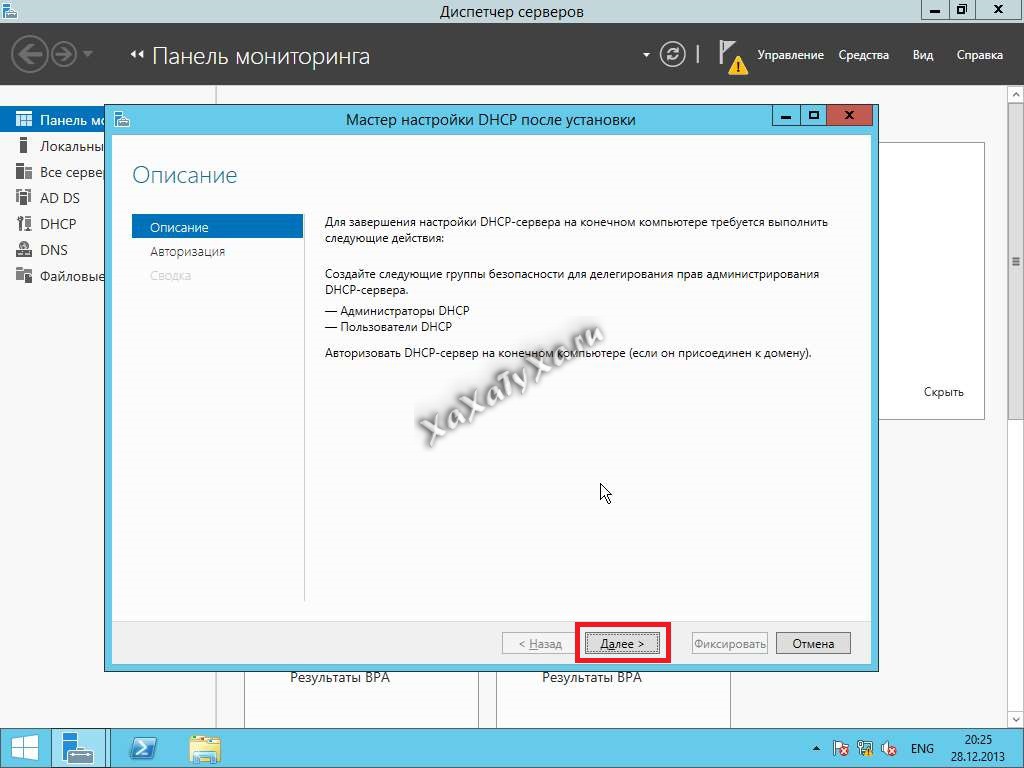

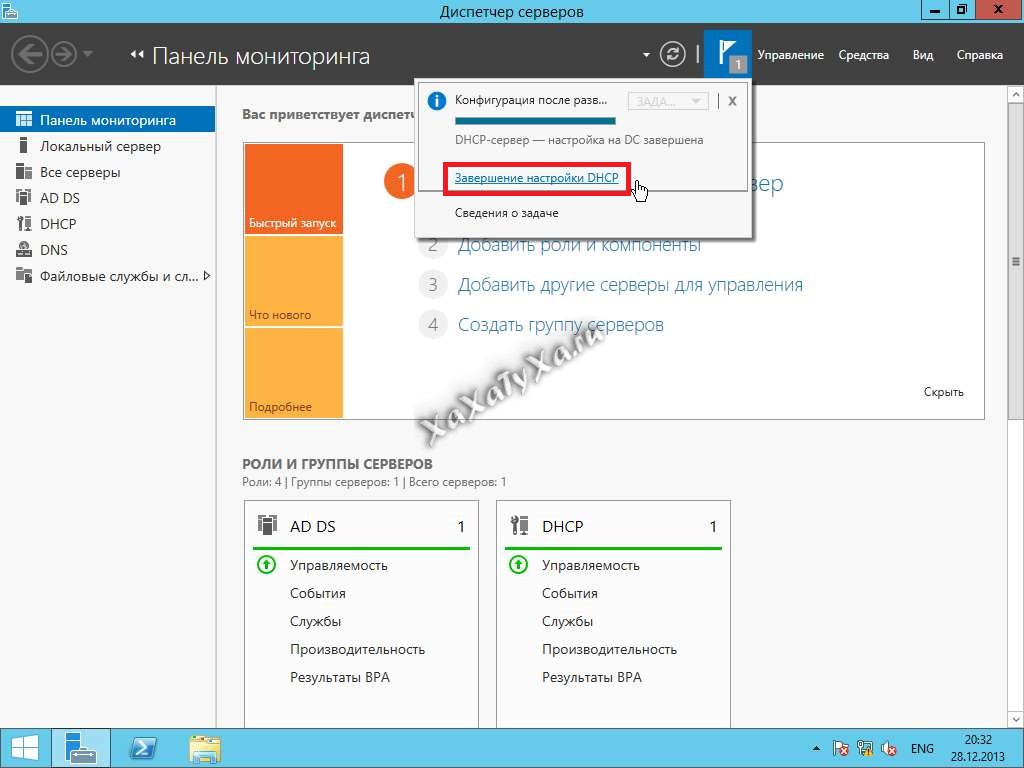

Завершаем настройку DHCP сервера

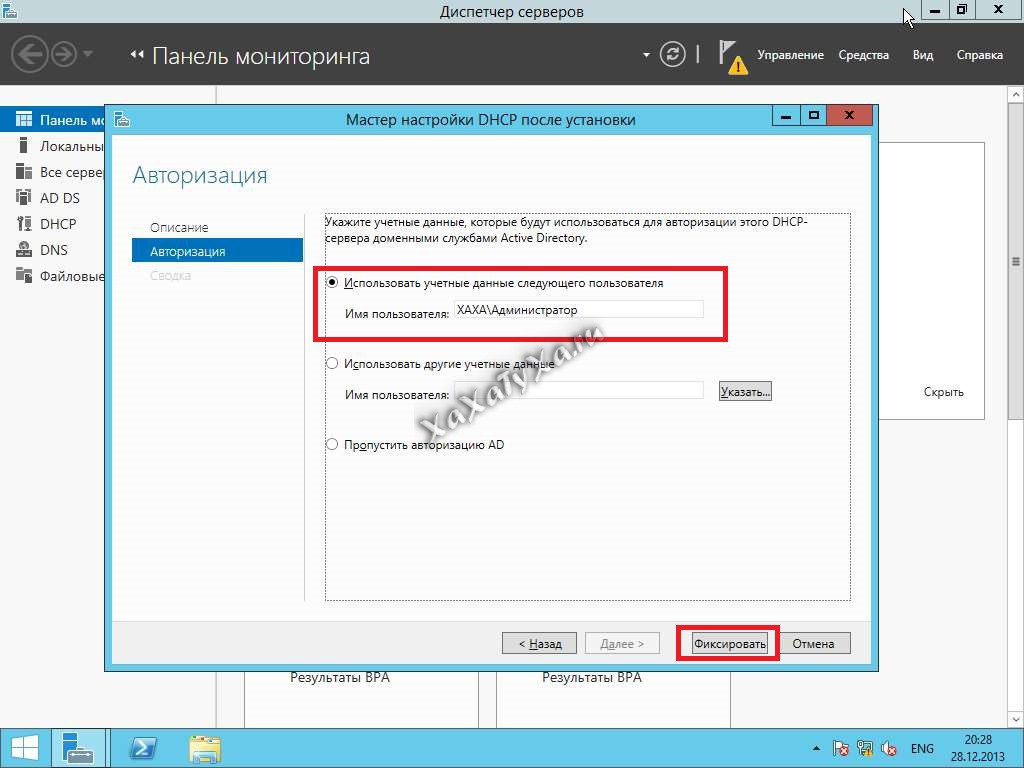

Модно завести отдельного пользователя, я же использовал локального администратора

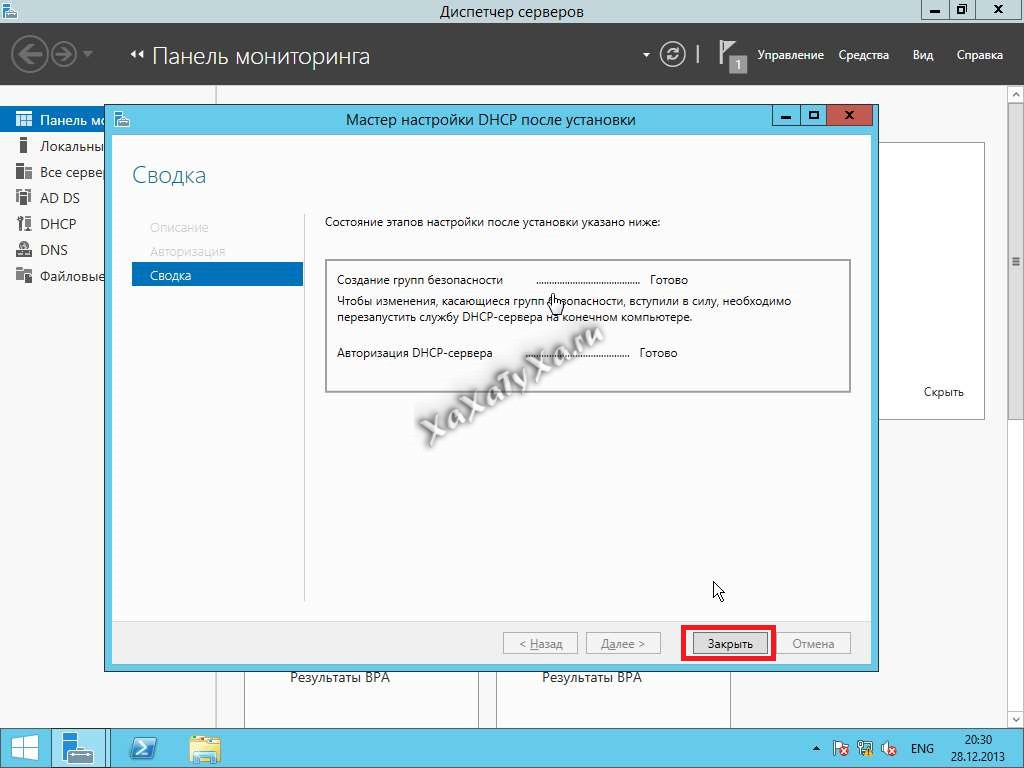

По завершению операции нажимаем «Закрыть»

Нажимаем «Завершение настройки DHCP»

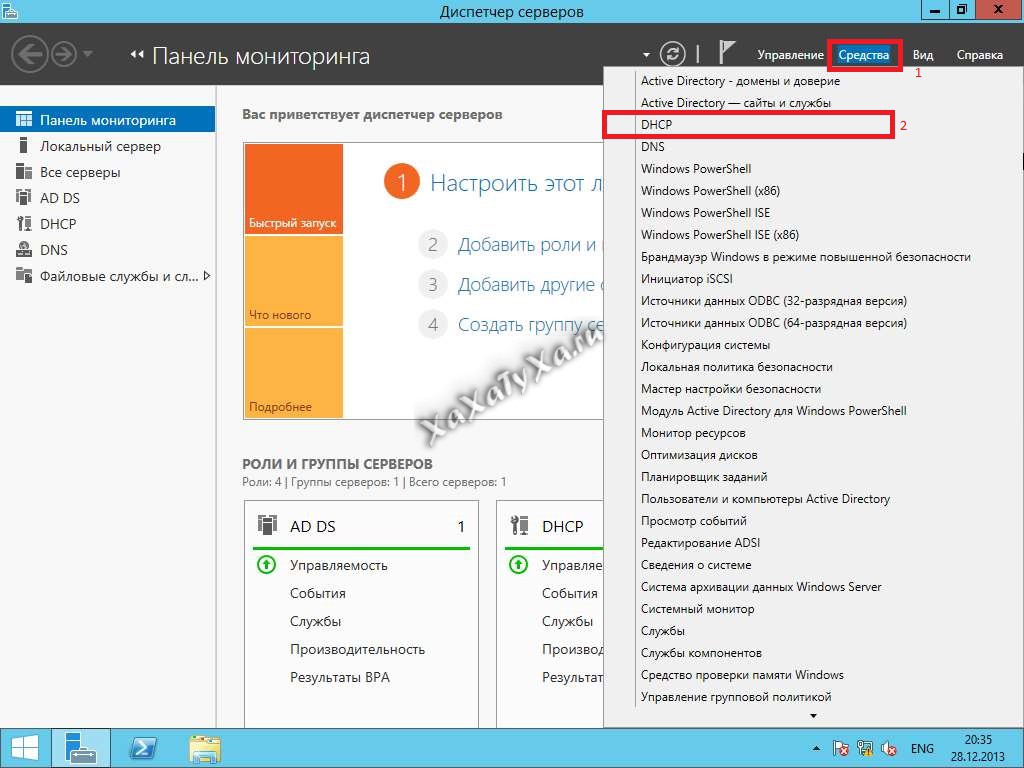

Если перепутали и нажали не то, настройки можно завершить из диспетчера серверов

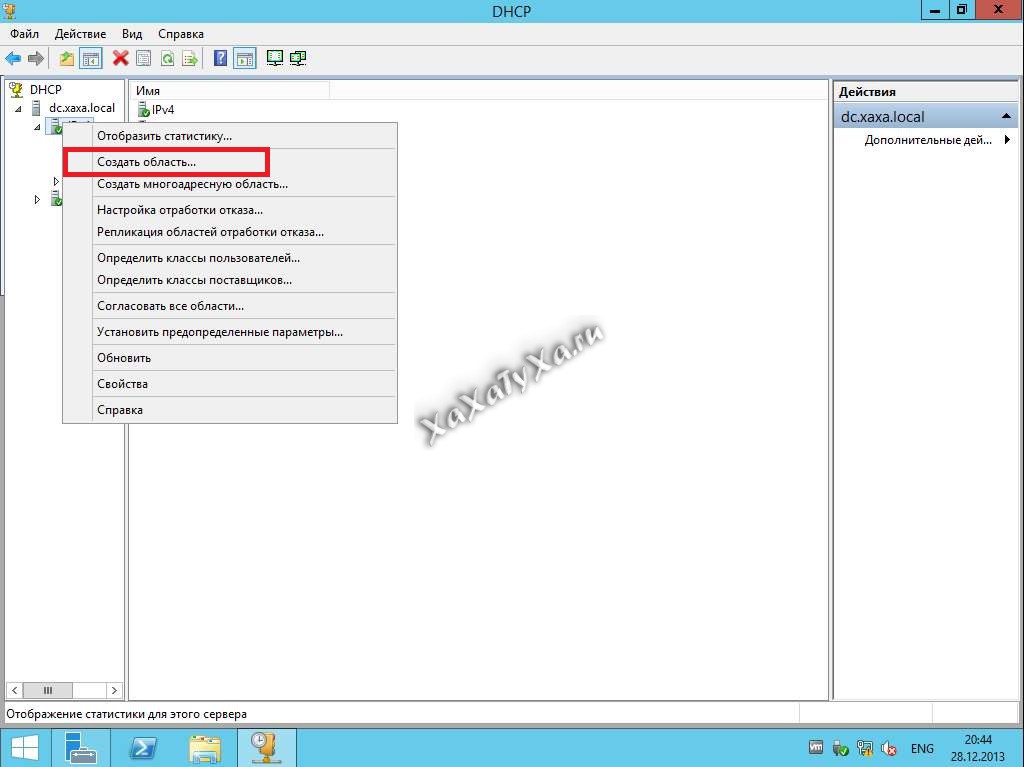

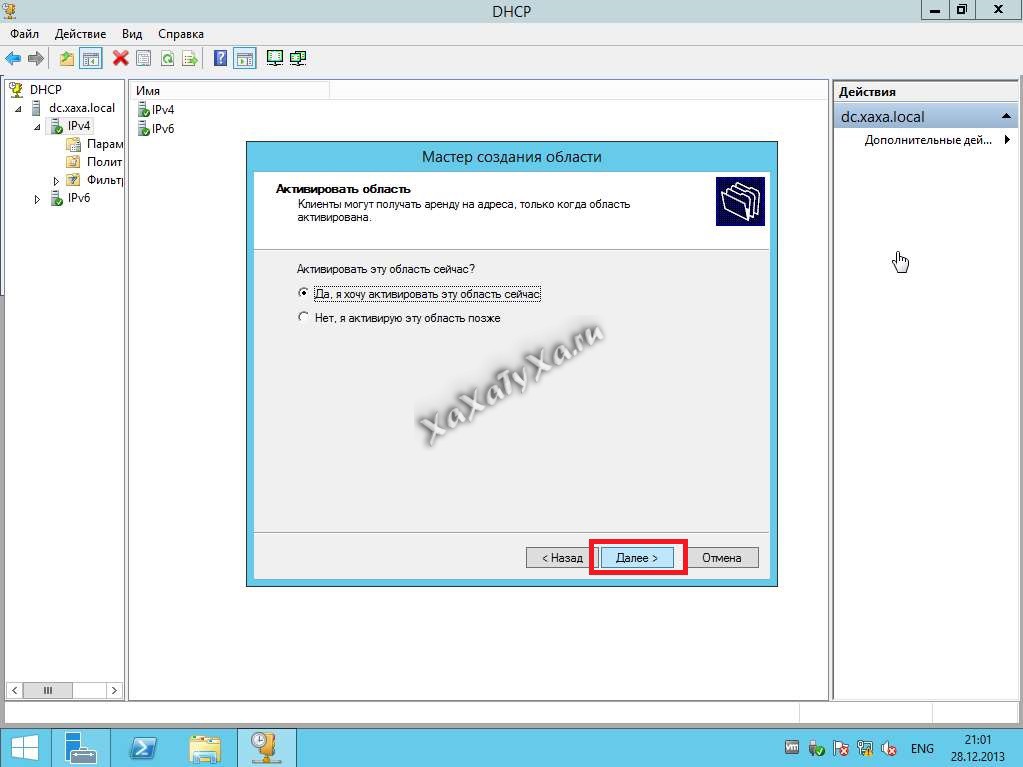

В настройках DHCP создаём область

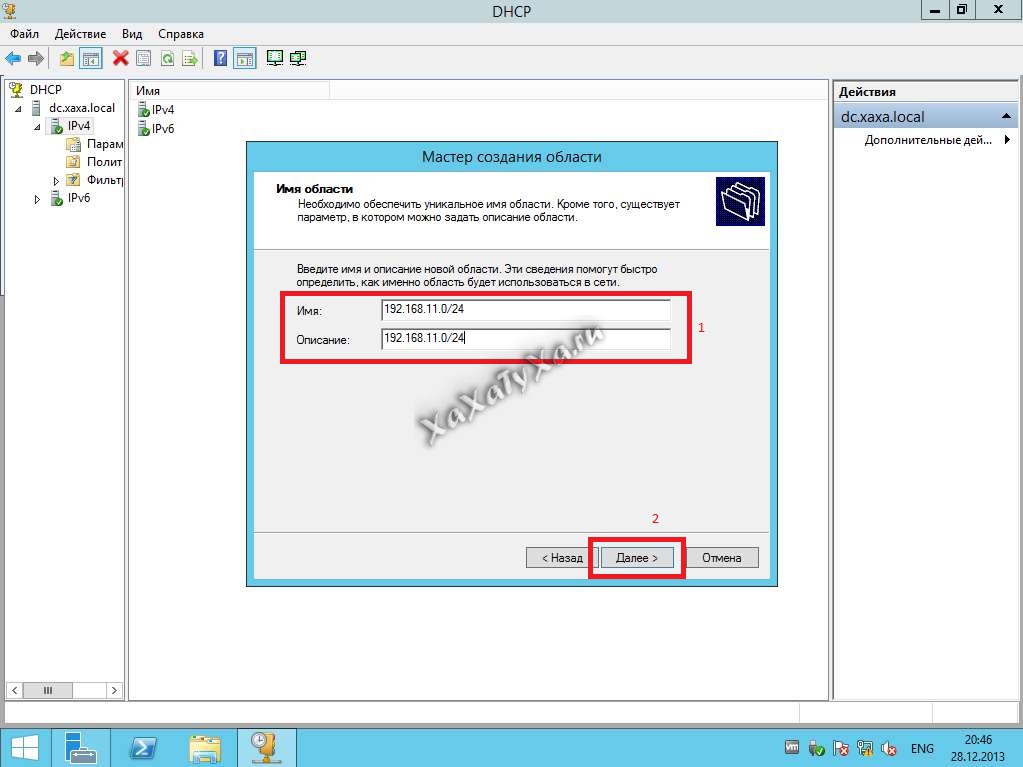

Указываем имя и описание области DHCP

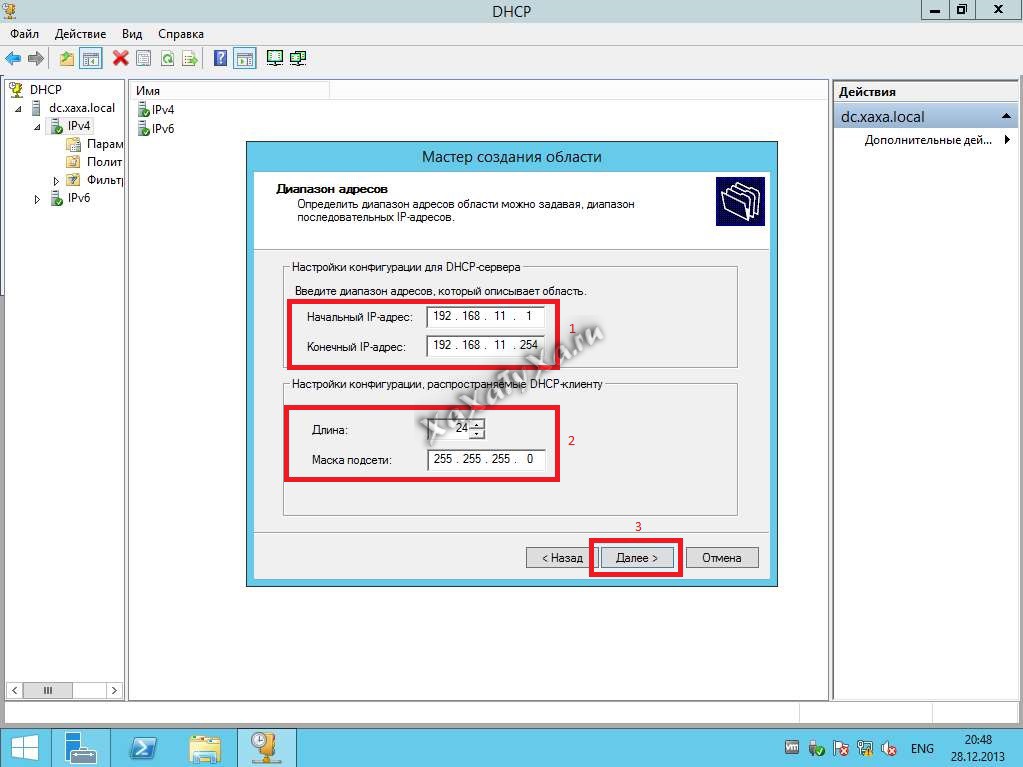

Задаём начальный и конечный адрес сети, а также маску

Если необходимо, задаём исключения. Это адреса которые DHCP сервер не будет выдавать

Указываем срок действия аренды адреса

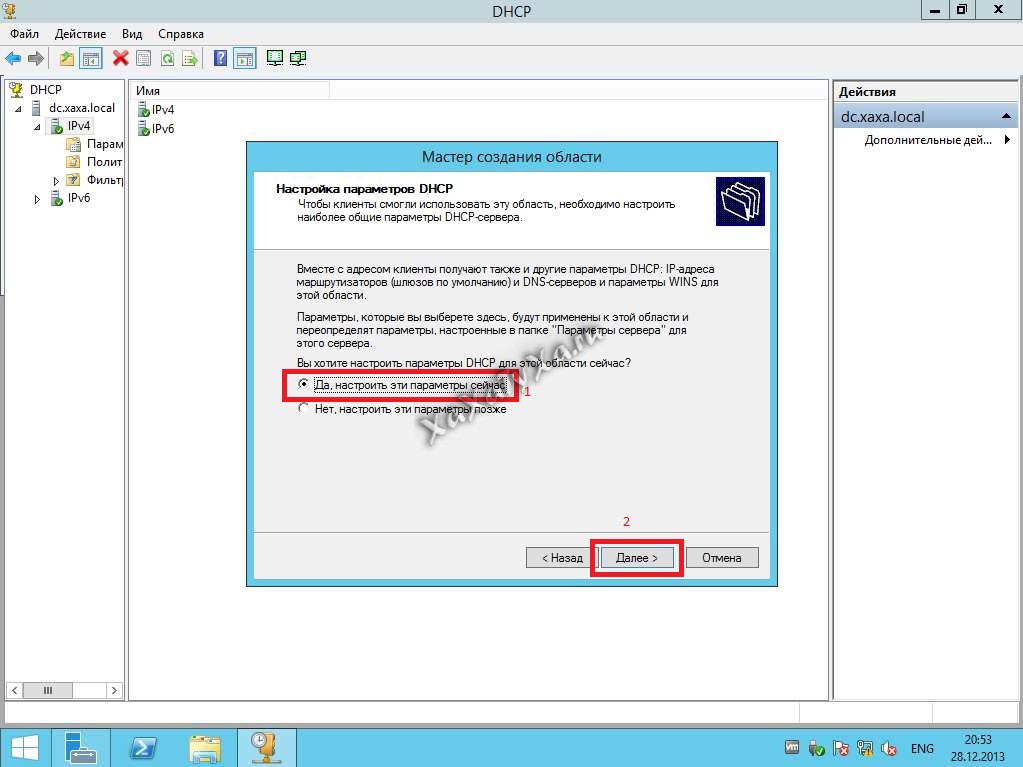

Выбираем «Да, настроить эти параметры сейчас» и нажимаем «Далее»

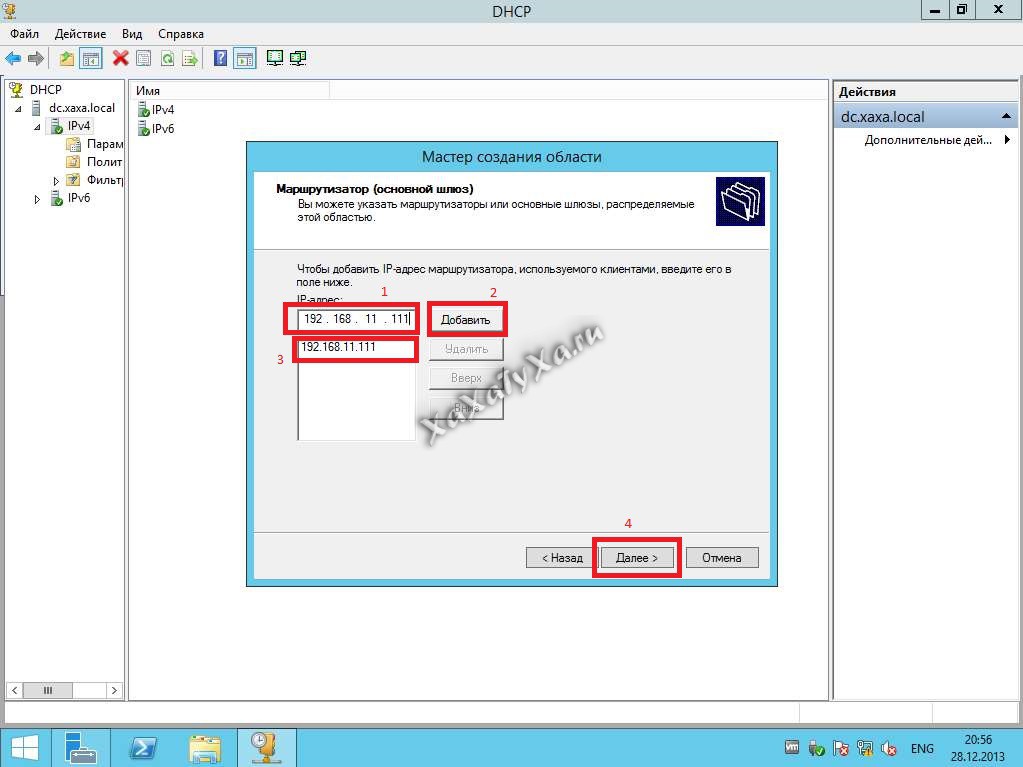

Указываем адрес нашего шлюза, это адрес сервера куда будут отсылаться все запросы не нашей сети

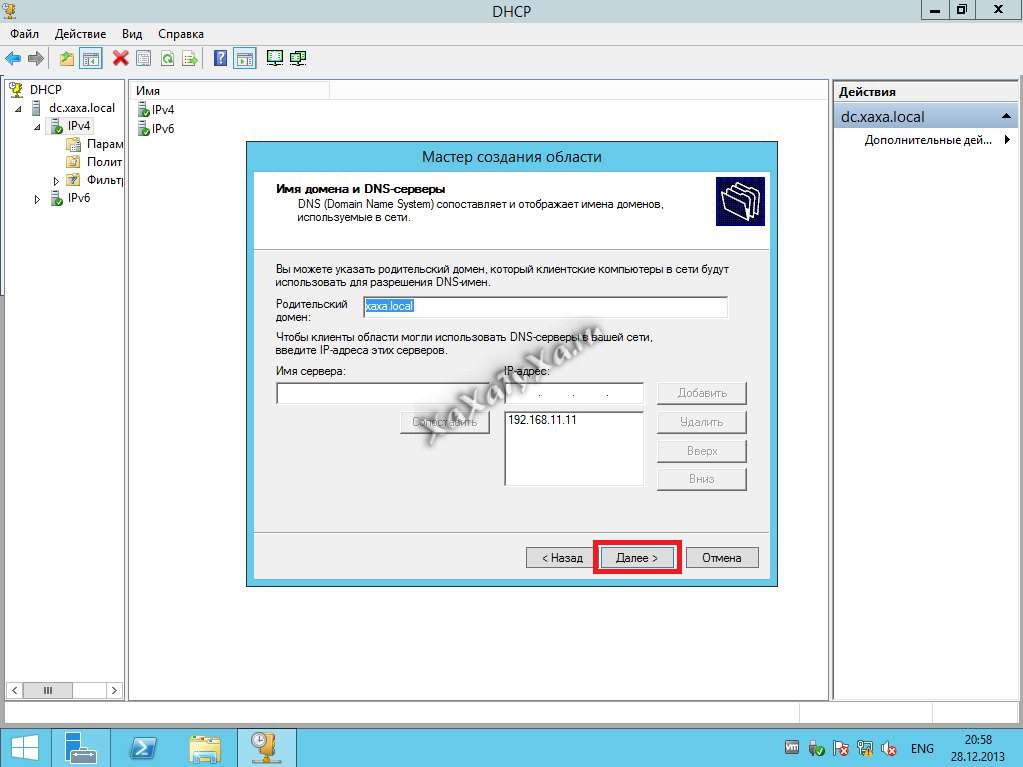

Указываем адрес DNS сервера

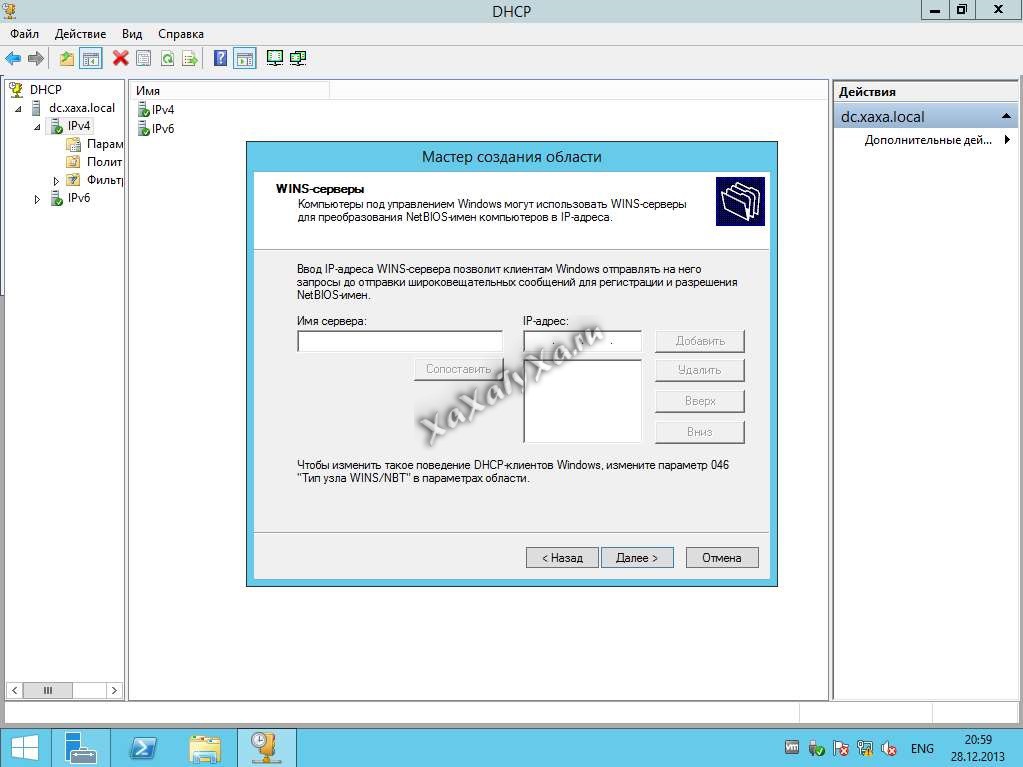

Если необходимо, указывайте WINS сервер. В нашем случае он не будет использоваться.

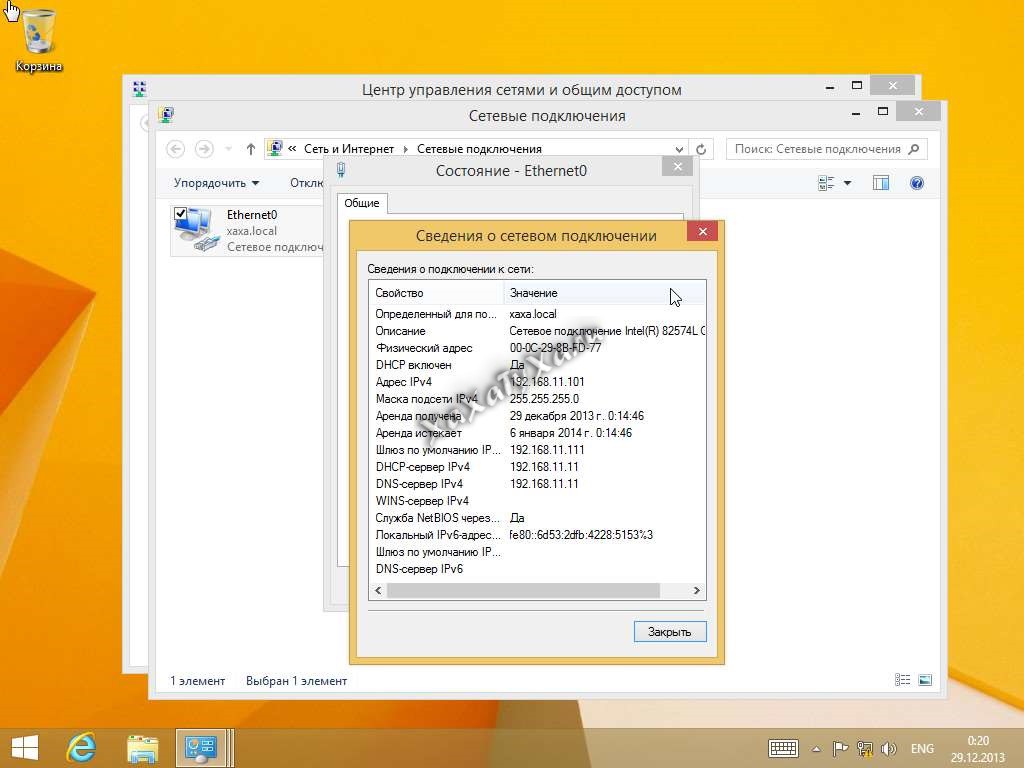

Теперь переходим к клиентскому компьютеру и попробуем автоматически получить сетевые настройки от DHCP-сервера.

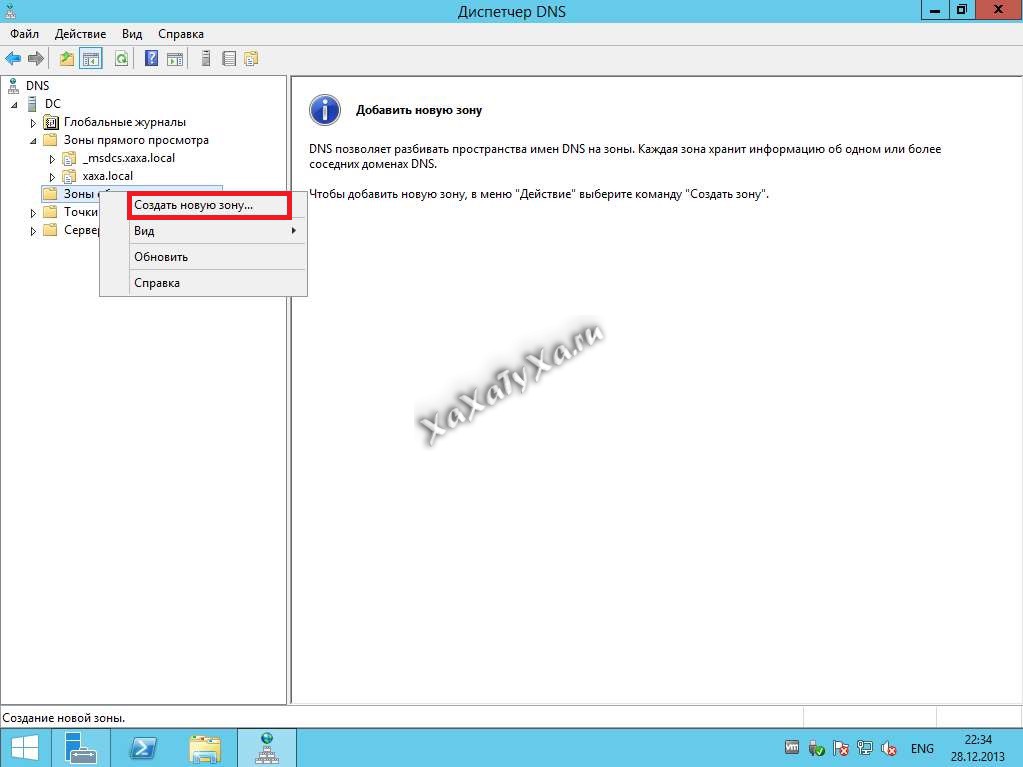

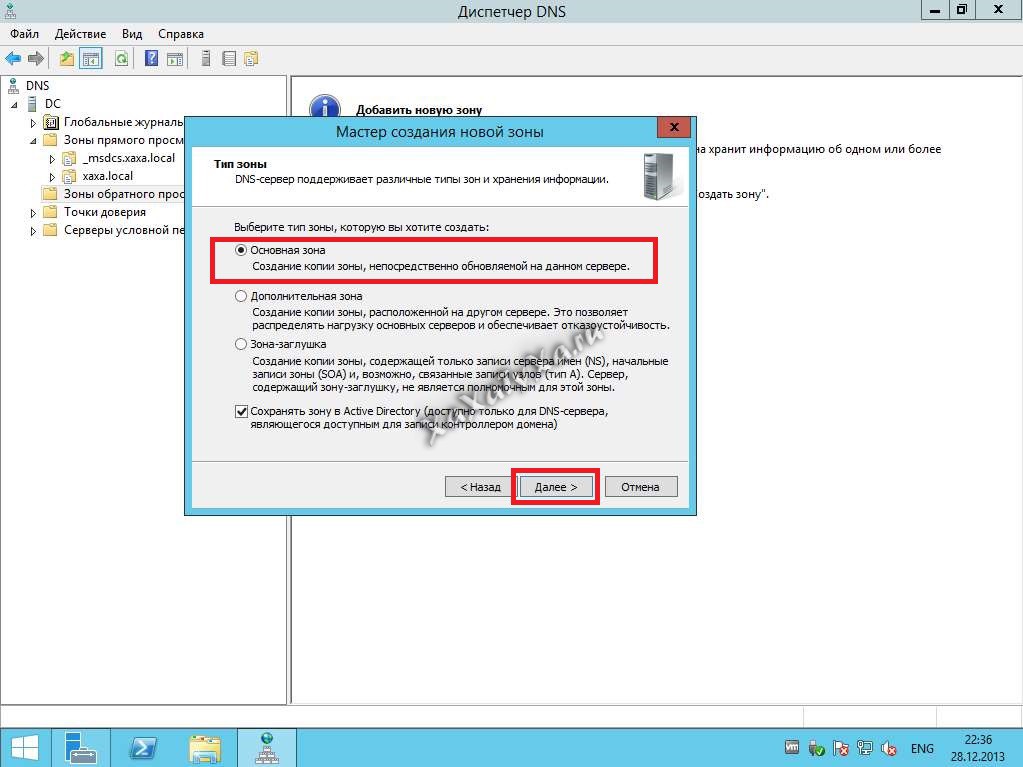

Теперь возвращаемся на контроллер домена и настраиваем DNS

Создадим зону обратного просмотра

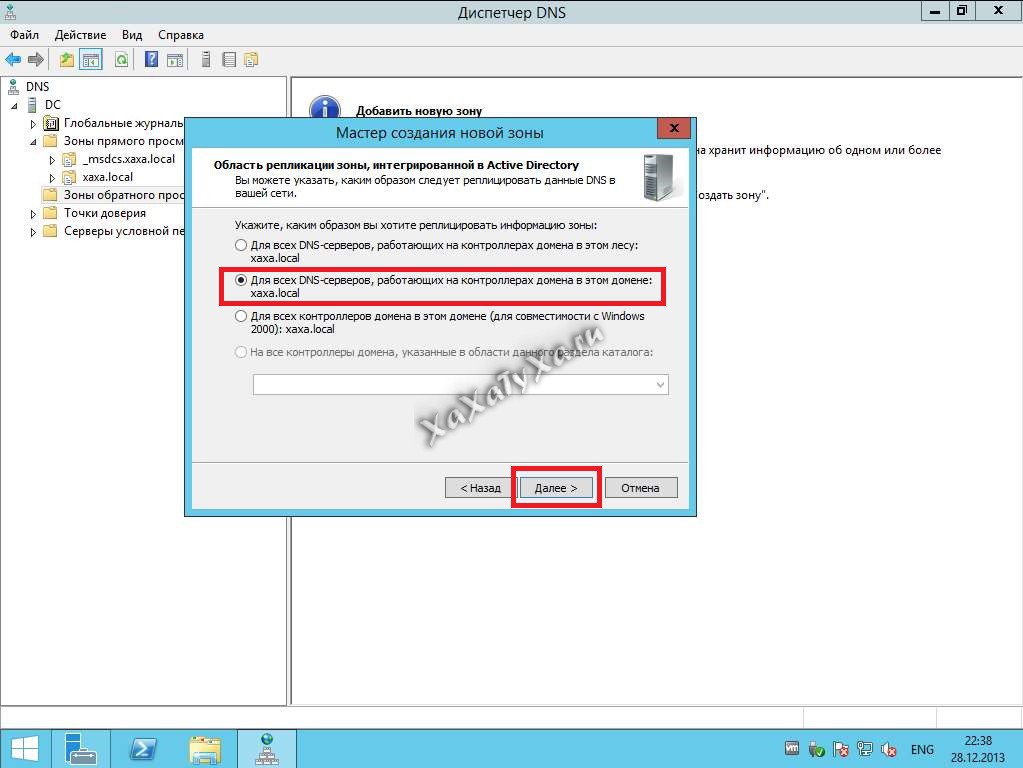

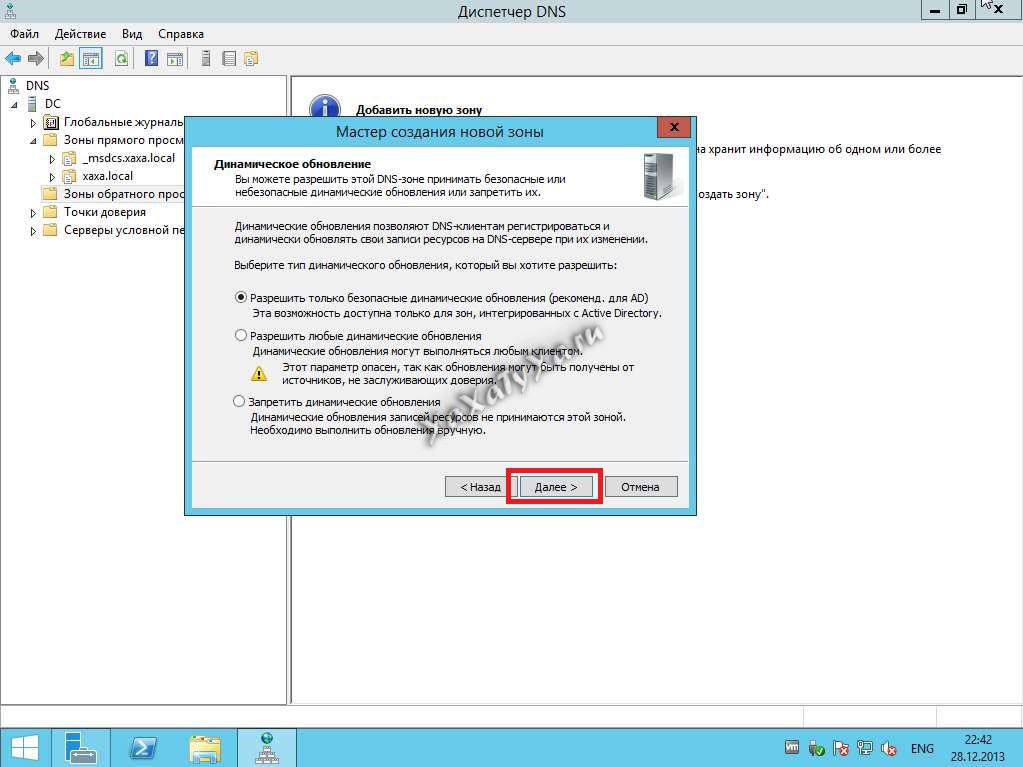

выбираем «Для всех DNS-серверов, работающих на контроллерах домена в этом домене«

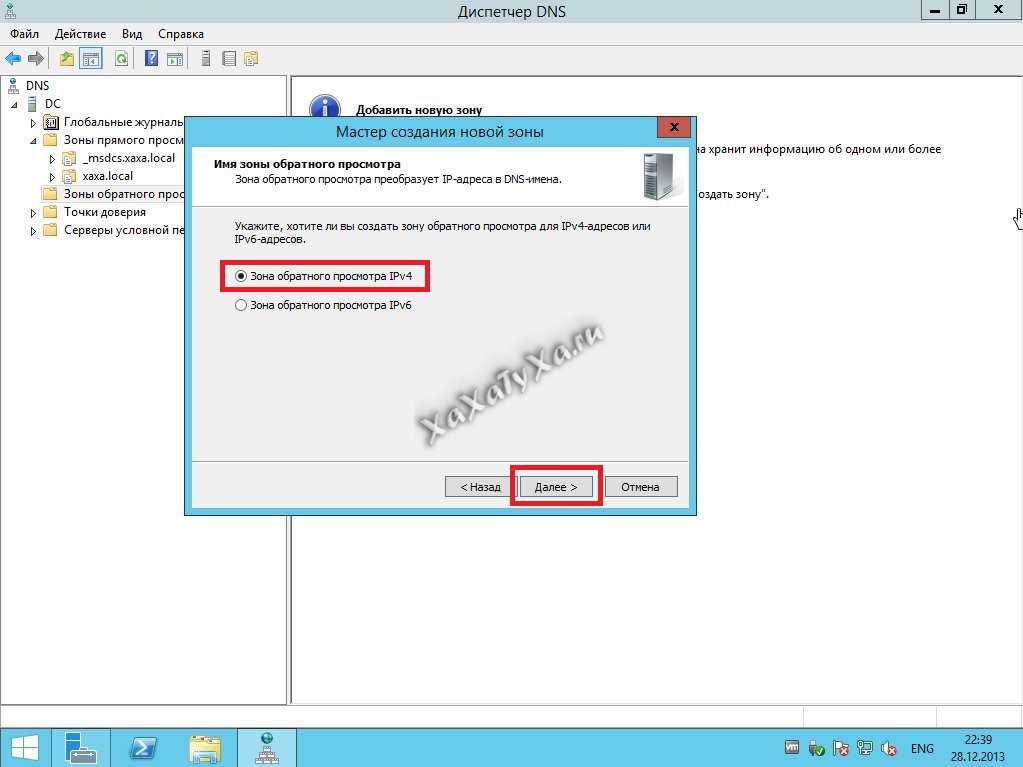

Выбираем «Зона обратного просмотра IPv4«

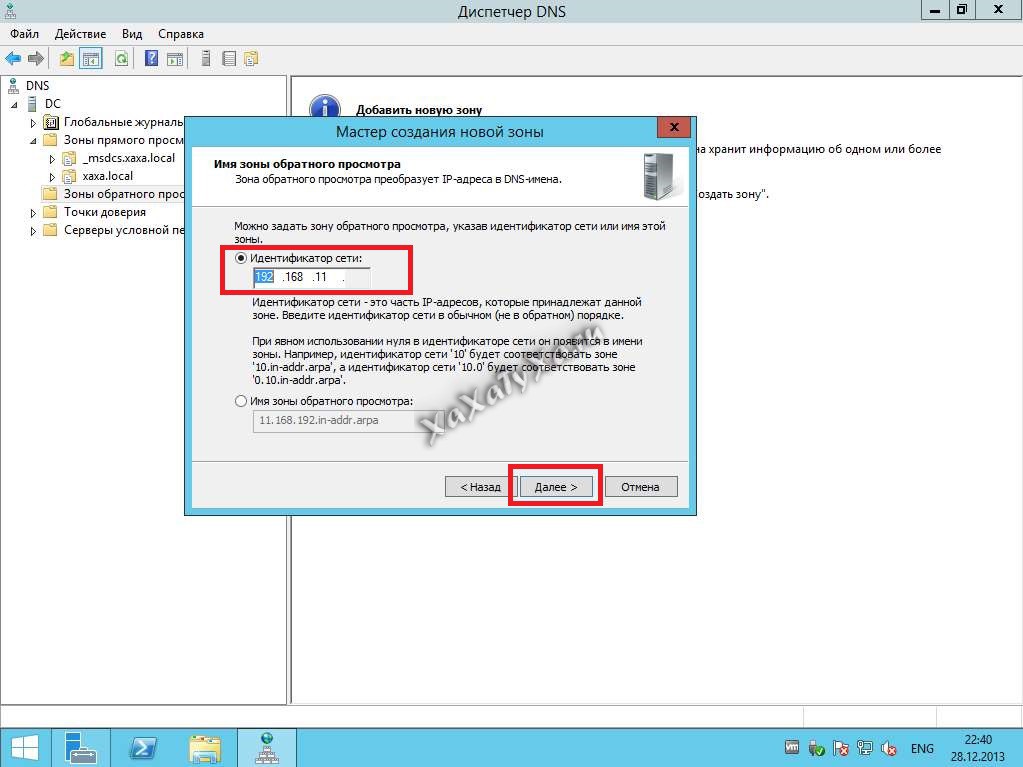

Указываем «Идентификатор сети»

Оставляем без изменений и нажимаем «Далее»

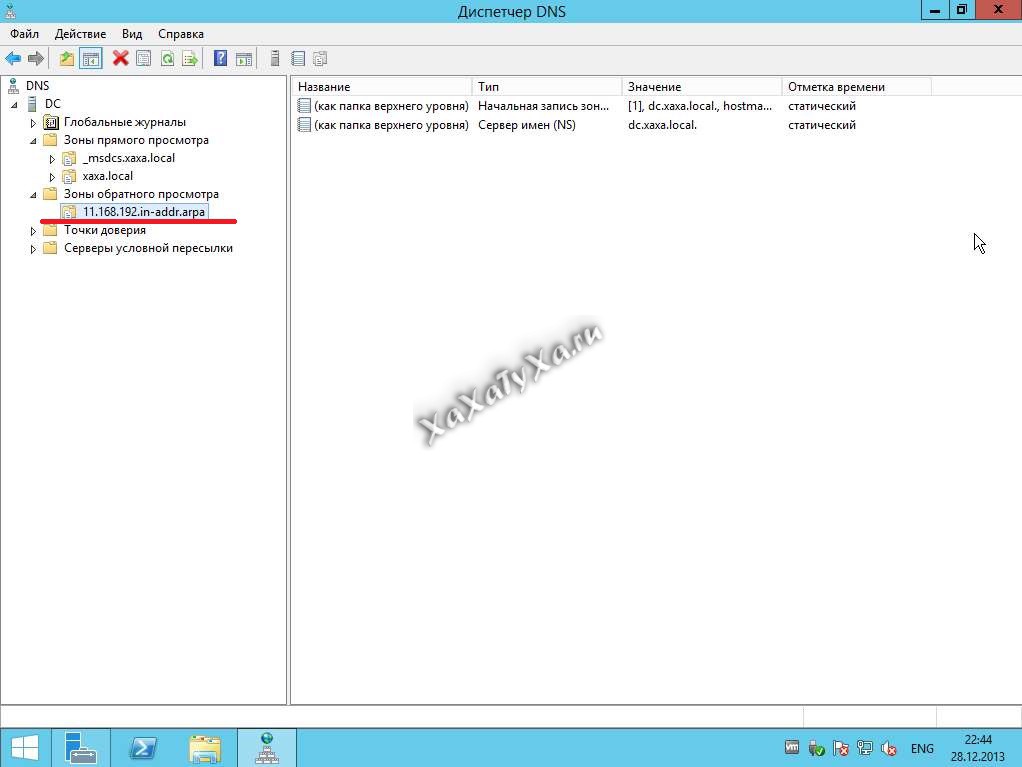

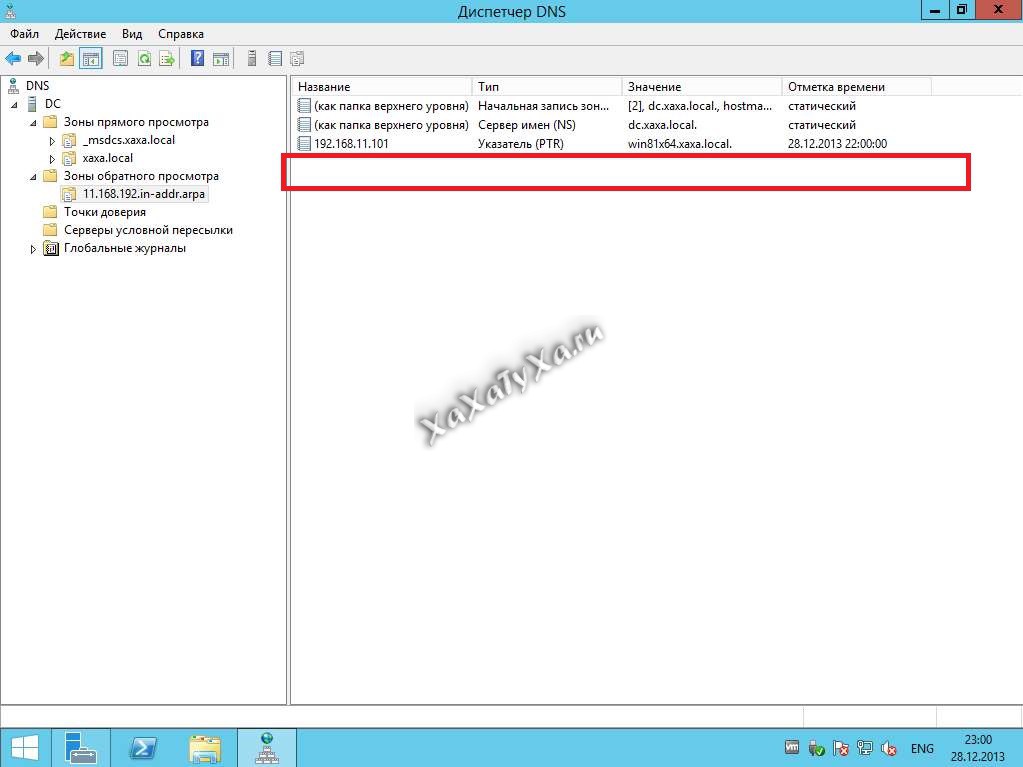

Отлично, у нас появилась зона обратного просмотра

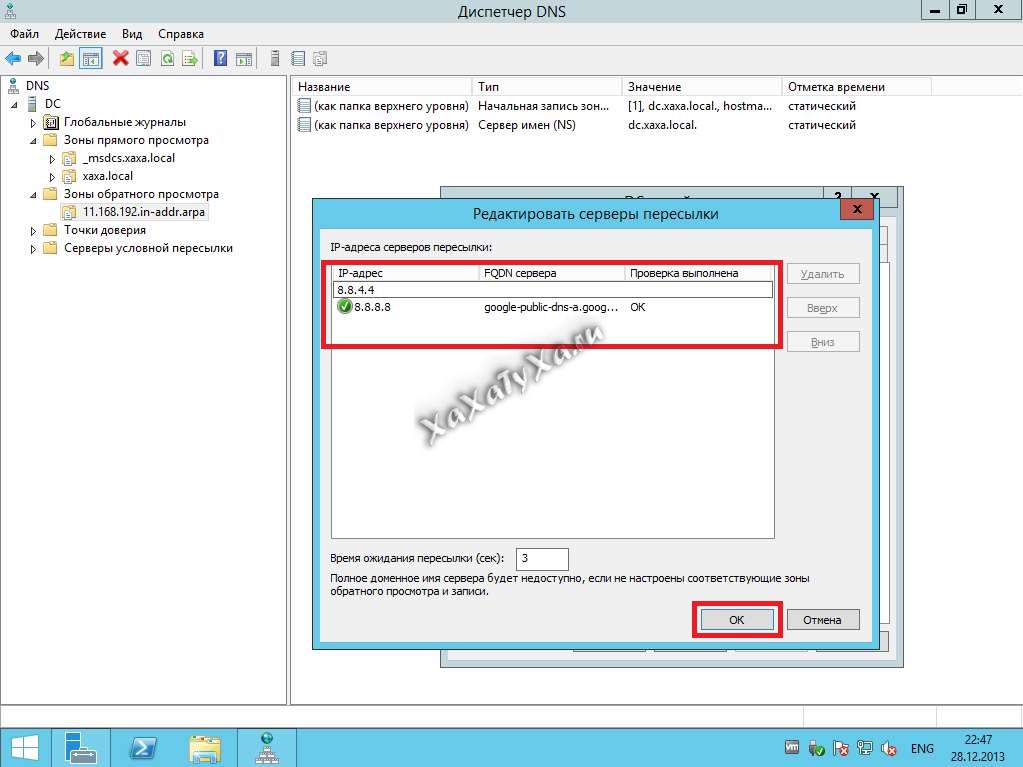

Указываем сервера пересылки — это DNS — сервера к которым будет обращаться наш сервер, если не сможет разрешить запрос самостоятельно

Я обычно указываю гугловские адреса, но это не принципиально и можно использовать любые другие

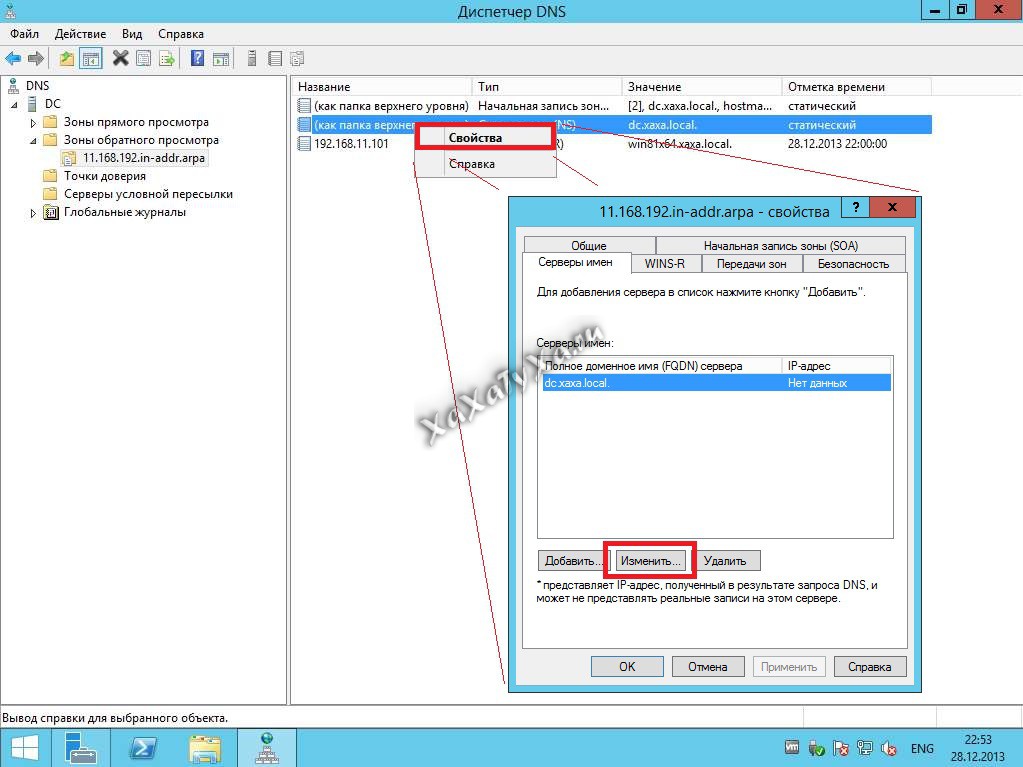

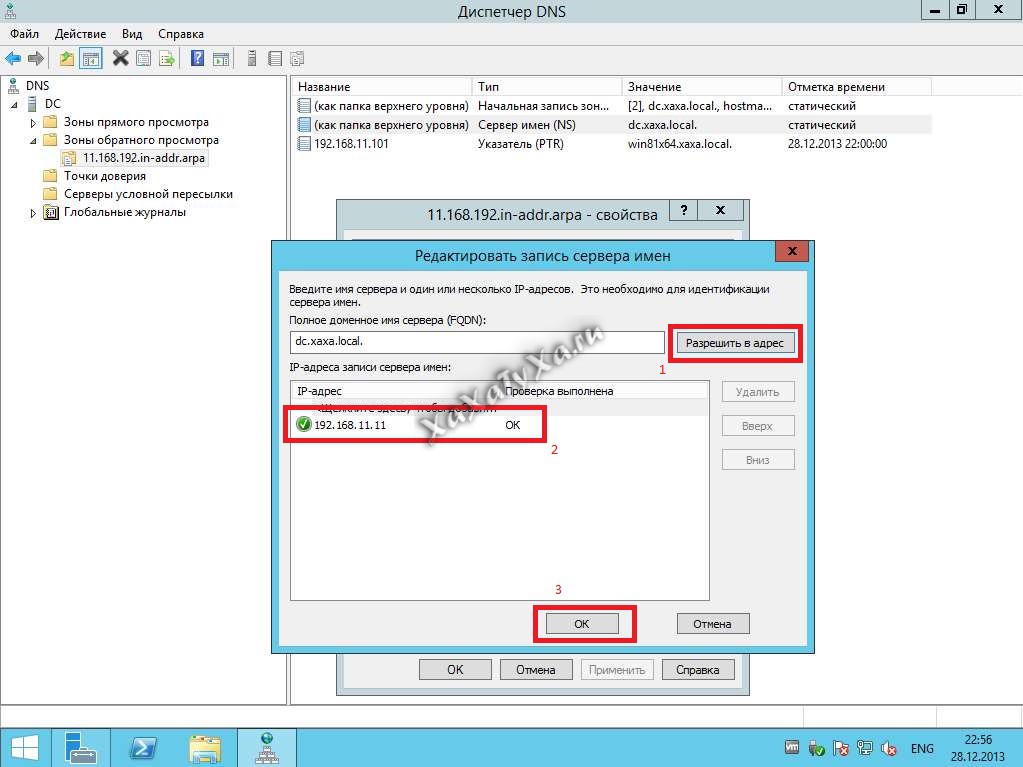

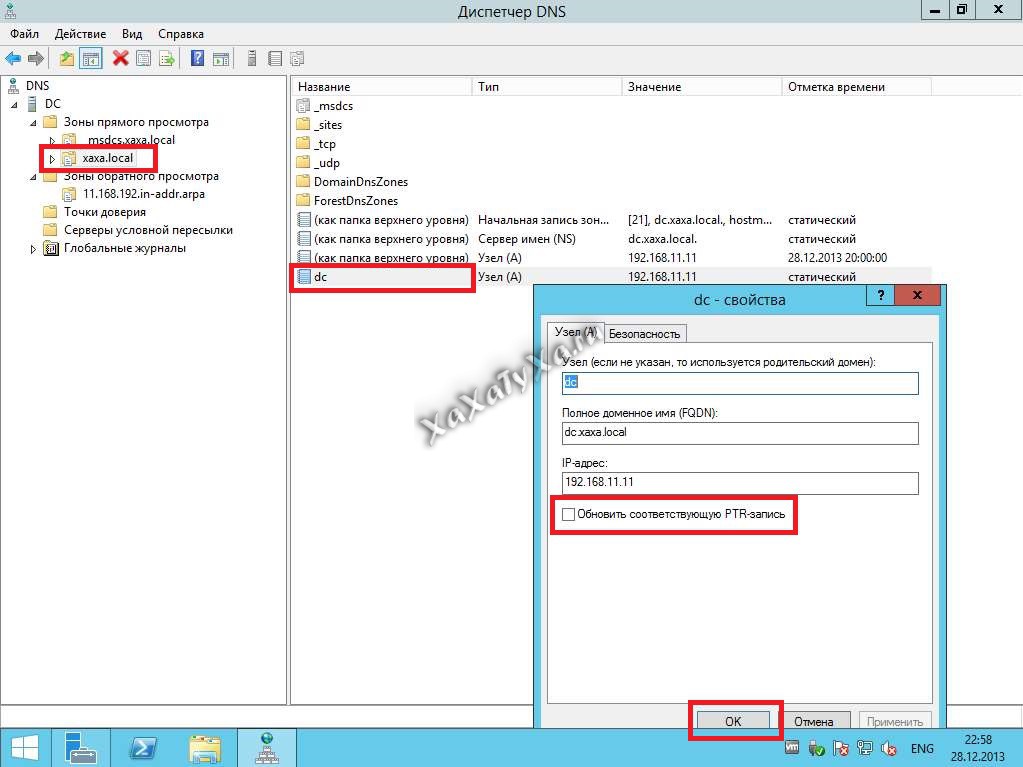

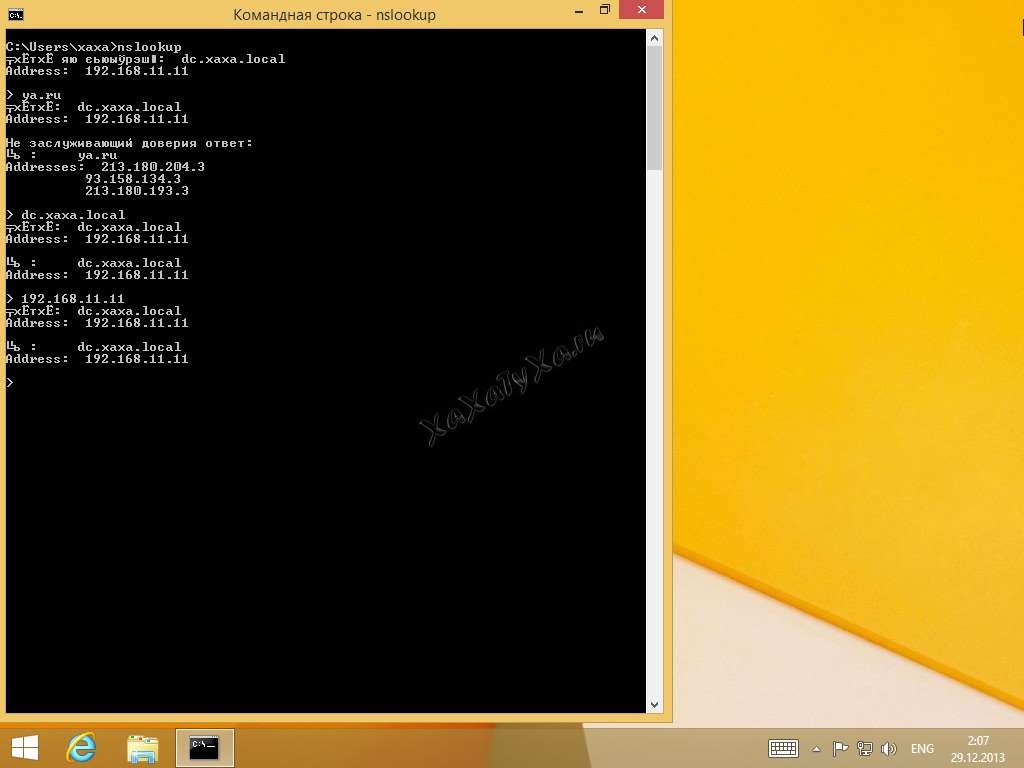

Исправляем работу нашего DNS сервера, чтобы имя нашего сервера разрешалось в IP-адрес

Нажимаем «Разрешить в адрес»

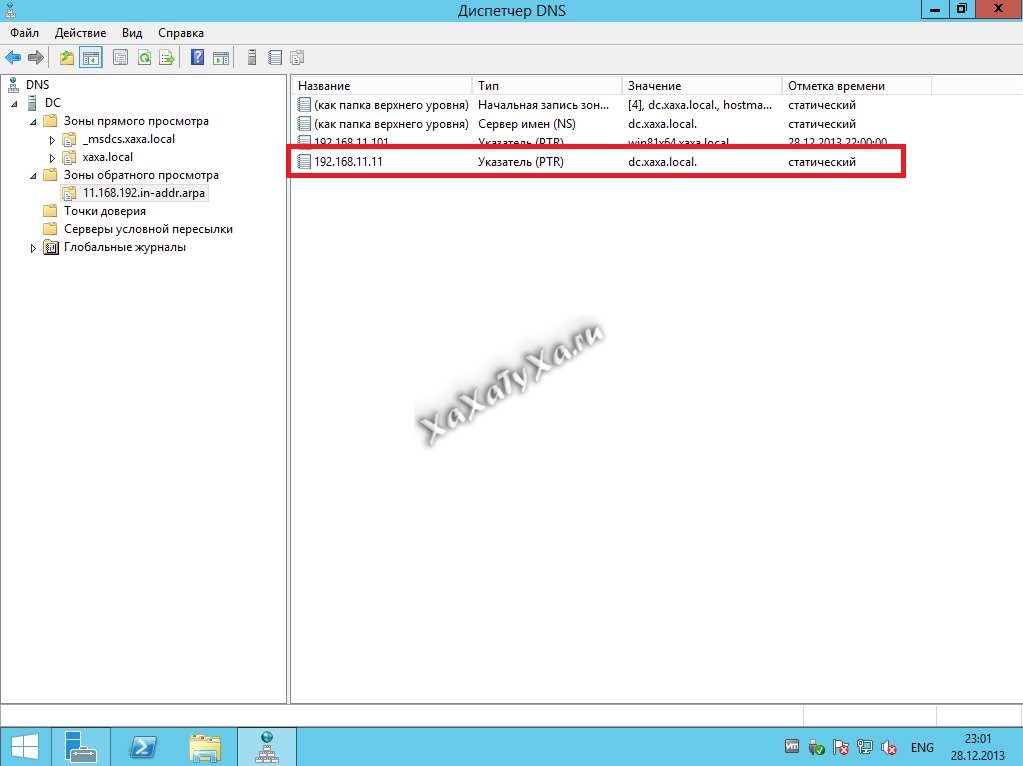

Обновляем PTR-запись сервера

На этом всё ! Теперь можно добавлять компьютеры в домен

Источник