- Использование модели леса домена организации

- Автономия службы уровня домена

- Владелец домена

- Как определить/повысить функциональный уровень домена/леса Active Directory?

- Определить текущий функциональный уровень через PowerShell

- Как повысить функциональный уровень домена через GUI

- Как повысить функциональный уровень леса через GUI

- Как повысить функциональный уровень домена через PowerShell

Использование модели леса домена организации

В модели леса домена организации несколько автономных групп принадлежат каждому домену в лесу. Каждая группа управляет управлением службой уровня домена, что позволяет им управлять определенными аспектами управления службами автономно, а владелец леса управляет управлением службами на уровне леса.

На следующем рисунке показана модель леса домена организации.

Автономия службы уровня домена

Модель леса домена организации позволяет делегированию полномочий для управления службами уровня домена. В следующей таблице перечислены типы управления службами, которые можно контролировать на уровне домена.

| Тип управления службами | Связанные задачи |

|---|---|

| Управление операциями контроллера домена | — создание и удаление контроллеров домена — мониторинг функционирования контроллеров домена — управление службами, работающими на контроллерах домена — резервное копирование и восстановление каталога |

| Настройка параметров на уровне домена | — создание политик учетной записи пользователя домена и домена, таких как пароль, Kerberos и политики блокировки учетных записей — Создание и применение групповой политики на уровне домена |

| Делегирование администрирования уровня данных | — Создание подразделений (OUS) и делегирование администрирования — Исправление проблем в структуре подразделения, у которых владельцы подразделений не имеют достаточных прав доступа для устранения |

| Управление внешним доверием | — создание отношений доверия с доменами за пределами леса |

Другие типы управления службами, такие как управление схемой или топологией репликации, являются ответственностью владельца леса.

Владелец домена

В модели леса домена организации владельцы доменов отвечают за задачи управления службами уровня домена. Владельцы доменов имеют полномочия по всему домену, а также доступ ко всем другим доменам в лесу. По этой причине владельцы доменов должны быть доверенными лицами, выбранными владельцем леса.

Делегировать управление службами уровня домена владельцу домена, если выполнены следующие условия:

- Все группы, участвующие в лесу, доверяют новому владельцу домена и методам управления службами нового домена.

- Новый владелец домена доверяет владельцу леса и всем другим владельцам домена.

- Все владельцы доменов в лесу согласны с тем, что новый владелец домена имеет политики управления администраторами служб и политики выбора, равные или более строгим, чем их собственные.

- Все владельцы доменов в лесу согласны с тем, что контроллеры домена, управляемые новым владельцем домена в новом домене, физически защищены.

Обратите внимание, что если владелец леса делегирует управление службами уровня домена владельцу домена, другие группы могут не присоединяться к нему, если они не доверяют владельцу домена.

Все владельцы доменов должны знать, что при изменении любого из этих условий в будущем может потребоваться переместить домены организации в несколько развертываний леса.

Другой способ свести к минимуму риски безопасности для домена Active Directory Windows Server 2008 — использовать разделение ролей администратора, которое требует развертывания контроллера домена только для чтения (RODC) в инфраструктуре Active Directory. RODC — это новый тип контроллера домена в операционной системе Windows Server 2008, в котором размещаются секции базы данных Active Directory только для чтения. Перед выпуском Windows Server 2008 все действия по обслуживанию сервера на контроллере домена должны выполняться администратором домена. В Windows Server 2008 вы можете делегировать локальные административные разрешения для любого пользователя домена, не предоставляя этим пользователям права администратора для домена или других контроллеров домена. Это позволяет делегированным пользователям входить в RODC и выполнять обслуживание, например обновление драйвера на сервере. Однако этот делегированный пользователь не может войти в любой другой контроллер домена или выполнить любую другую административную задачу в домене. Таким образом, любой доверенный пользователь может делегировать возможность эффективного управления RODC без ущерба для безопасности остальной части домена. Дополнительные сведения о контроллерах домена см. в ad DS: контроллеры домена только для чтения.

Источник

Как определить/повысить функциональный уровень домена/леса Active Directory?

Функциональный уровень домена или леса определяет функциональные возможности доступные для использования. Более высокий функциональный уровень домена или леса позволяет использовать дополнительные возможности, которые появились в свежих версиях Active Directory. При этом, даже если вы используете свежие версии контроллеров домена, но при этом вы не повышали уровень домена, то новые функциональные возможности домена AD будут недоступны.

Например, у вас установлены контроллеры домена Windows Server 2012 или Windows Server 2016, но при этом функциональный уровень домена Windows Server 2003, то такая возможность, как использование корзины Active Directory будет недоступна, так как возможность ее включить появляется только при функциональном уровне домена Windows Server 2008 R2 и выше.

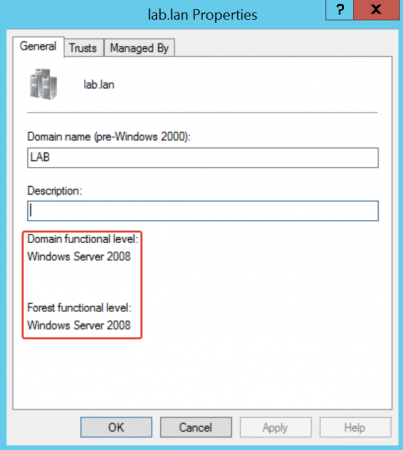

Определить текущий функциональный уровень домена и леса через GUI

Чтобы определить текущий функциональный уровень домена и леса, используя GUI, необходимо запустить оснастку Active Directory Domains and Trusts и на вкладке General будет показан текущий уровень домена и леса.

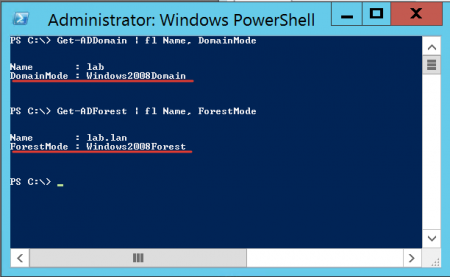

Определить текущий функциональный уровень через PowerShell

Чтобы определить текущий функциональный уровень домена, используя PowerShell, необходимо запустить Windows PowerShell и выполнить команду:

Get-ADDomain | fl Name, DomainModeЧтобы определить текущий функциональный уровень леса, используя PowerShell, необходимо запустить Windows PowerShell и выполнить команду:

Get-ADForest | fl Name, ForestModeРезультат выполнения команд показан на рисунке ниже:

Как повысить функциональный уровень домена через GUI

Перед повышением функционального уровня домена все контроллеры домена должны работать под управлением той же версии Windows Server или новее. Например, перед повышением функционального уровня домена до Windows Server 2012 R2 все контроллеры домена в домене должны работать под управлением Windows Server 2012 R2 или выше. При настройке нового домена AD, рекомендуется устанавливать функциональный уровень домена на максимально возможный уровень, при условии, что вы не планируете, использовать потом более старые версии серверов в качестве контроллеров домена. Повышение функционального уровня домена позволит получить доступ к функциям, которые являются исключительными для конкретного функционального уровня домена. Для повышения функционального уровня домена, необходимо быть членом группы Domain Admins.

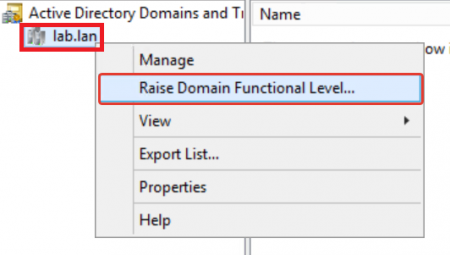

Чтобы повысить функциональный уровень домена, используя GUI, необходимо запустить оснастку Active Directory Domains and Trusts. Выбрать домен, для которого требуется повысить функциональный уровень, нажать правой кнопкой мыши и выбрать Raise Domain Functional level:

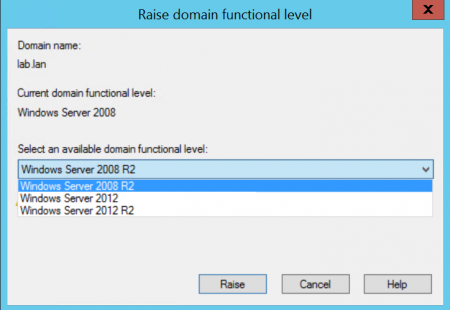

В открывшемся окне выбрать желаемый функциональный уровень домена и нажать кнопку Raise

Как повысить функциональный уровень леса через GUI

Перед повышением функционального уровня леса все домены в лесу должны быть настроены на тот же функциональный уровень или на более высокий функциональны уровень домена. Для повышения функционального уровня леса, необходимо быть членом группы Enterprise Admins.

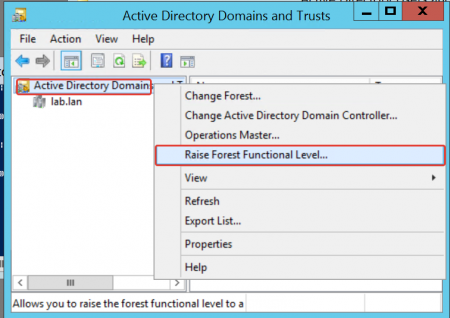

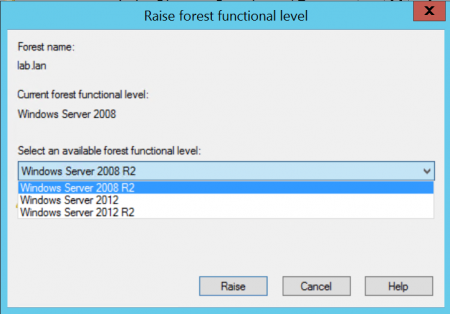

Чтобы повысить функциональный уровень домена, используя GUI, необходимо запустить оснастку Active Directory Domains and Trusts. Нажать правой кнопкой мыши на корневом пункте дерева в оснастке Active Directory Domains and Trusts и выбрать Raise Forest Functional level:

В открывшемся окне выбрать желаемый функциональный уровень леса и нажать кнопку Raise

Важно: Повышение функционального уровня работы домена и леса нельзя отменить или понизить. Исключение: Режим работы домена может быть понижен только с Windows Server 2008 R2 до Windows Server 2008, во всех остальных случаях эту операцию невозможно отменить.

Как повысить функциональный уровень домена через PowerShell

Set-ADDomainMode -identity lab.lan -DomainMode Windows2012R2Domain- Windows Server 2000: 0 или Windows2000Domain

- Windows Server 2003 Interim Domain: 1 или Windows2003InterimDomain

- Windows Server 2003: 2 или Windows2003Domain

- Windows Server 2008: 3 или Windows2008Domain

- Windows Server 2008 R2: 4 или Windows2008R2Domain

- Windows Server 2012: 5 или Windows2012Domain

- Windows Server 2012 R2: 6 или Windows2012R2Domain

- Windows Server 2016: 7 или Windows2016Domain

Set-ADForestMode -Identity lab.lan -ForestMode Windows2012Forest- Windows Server 2000: Windows2000Forest или 0

- Windows Server 2003: Windows2003InterimForest или 1

- Windows Server 2003: Windows2003Forest или 2

- Windows Server 2008: Windows2008Forest или 3

- Windows Server 2008 R2: Windows2008R2Forest или 4

- Windows Server 2012: Windows2012Forest или 5

- Windows Server 2012 R2: Windows2012R2Forest или 6

- Windows Server 2016: Windows2016Forest или 7

Источник