HOW-TO: Разбираемся с деревьями в лесу, изучая терминологию Active Directory

Впервые услышав термины «лес», «деревья» и связанные с ними «доверительные отношения», недолго и испугаться. Не меньше пугает и сама Active Directory, недаром слывущая одной из самых сложных технологий Microsoft. Чтобы успешно управлять AD и понимать, что там происходит, следует первым делом изучить базовую терминологию и понять, как компоненты связаны между собой. Об этом я и расскажу.

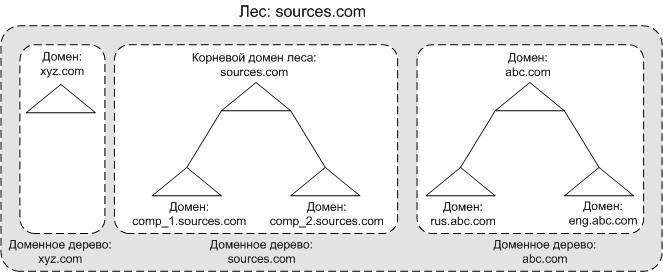

Высший уровень логической иерархии AD — это лес. Лесом называют полностью самостоятельную организацию Active Directory, которая имеет определенный набор атрибутов и является периметром безопасности организации.

В состав леса могут входить как один, так и несколько доменов. Все объекты, создаваемые внутри леса, имеют общий набор атрибутов. Например, объект «пользователь» содержит имя, фамилию, адрес, телефон, сведения о членстве в группах и другие параметры. Меняя этот набор, мы меняем его для всех объектов леса. Такой набор называется схемой AD. Она описывает все объекты, которые мы можем создать, и их структуру.

По умолчанию первый домен, который создан в лесу, считается его корневым доменом. Под доменом понимается логическая группа пользователей и компьютеров, которые поддерживают централизованное администрирование и настройки безопасности. Домен также служит единицей для репликации — все контроллеры домена, которые входят в один домен, должны участвовать в репликации друг с другом.

Домены принято именовать, используя пространство имен DNS. Доверие, в свою очередь, — это связь между двумя доменами, при которой устанавливаются разрешения на доступ к тем или иным объектам другого домена. Дерево — не что иное, как набор доменов, которые используют связанные пространства имен. К примеру, если домен называется xakep.ru, то дочерний домен test будет выглядеть как test.xakep.ru. Резюмируя, можно условно нарисовать такую схему: «Лес — дерево — домен».

Xakep #292. Flipper Zero

Чаще всего в организациях используют самую простую структуру. Один лес и в нем корневой домен, который содержит различные объекты, такие как пользователи и компьютеры. Развитая структура встречается в основном в крупных компаниях, с большим штатом ИТ-специалистов и разными уровнями ответственности. Зачастую полные права есть лишь у архитекторов, а рядовые администраторы имеют права только в своих доменах.

С первоначальной терминологией все. В одном из следующих выпусков расскажу о типах доверительных отношений.

Источник

Служба каталогов Active Directory

Набор возможностей, предоставляемых службой каталогов Active Directory, зависит от того, на каком уровне (или в каком режиме) функционируют отдельный домен или весь лес в целом.

Для Windows 2003 имеются 4 уровня функционирования (в Windows 2000 — 2 уровня):

Windows 2000 смешанный (Windows 2000 mixed)

В данном режиме в домене могут существовать резервные контроллеры домена под управлением системы Windows NT Server. Этот режим рассматривается как переходный в процессе модернизации служб каталогов с Windows NT на Windows 2000/2003. В этом режиме отсутствует ряд возможностей Active Directory — универсальные группы, вложенность групп. Кроме того, наличие контроллеров домена под управлением Windows NT накладывает ограничение на размер БД Active Directory (40 мегабайт).

После установки системы и создания первого контроллера домена домен всегда работает именно в смешанном режиме.

Windows 2000 основной (Windows 2000 native)

В данном режиме контроллерами домена могут быть серверы под управлением Windows 2000 и Windows 2003. В данном режиме появляется возможность использования универсальных групп, вложенность групп, и ликвидируется ограничение на размер БД Active Directory.

Windows 2003 промежуточный (Windows 2003 interim)

Данный уровень возможен только в том случае, когда контроллеры домена работают под управлением Windows NT и Windows 2003 (не может быть контроллеров с системой Windows 2000). Этот уровень доступен только тогда, когда производится установка Windows 2003 поверх контроллеров домена с Windows NT. Ограничения этого режима аналогичны смешанному режиму.

Это наивысший уровень функционирования домена, в котором есть контроллеры с Windows 2003, причем все контроллеры обязаны быть с системой Windows 2003.

Изменять уровень функционирования домена можно только в сторону его повышения. Сделать это можно с помощью административных консолей » Active Directory – домены и доверие » или » Active Directory – пользователи и компьютеры «. Если в какой-либо из этих консолей щелкнуть правой кнопкой мыши на имени домена и выбрать в контекстном меню пункт » Изменение режима работы домена «, то появится панель, изображенная на рис. 6.39:

Для повышения уровня надо выбрать необходимый уровень и нажать кнопку » Изменить «. После репликации данного изменения на все контроллеры в данном домене станут доступны специфичные для данного уровня возможности. Заметим, что произведенные изменения необратимы.

Для всего леса в целом также можно определять функциональные уровни. Это делается с помощью консоли » Active Directory – домены и доверие «. Только правой кнопкой мыши надо щелкнуть не на имени домена, а на надписи » Active Directory – домены и доверие «.

Существуют 3 уровня функционирования леса:

- Windows 2000 (с контроллерами под управлением Windows NT, 2000 и 2003);

- Windows 2003 interim (с контроллерами под управлением только Windows NT и 2003);

- Windows 2003 ( все домены всего леса — с контроллерами под управлением только Windows 2003).

Самый высокий уровень функционирования леса позволяет выполнять две очень важные задачи:

- переименование доменов;

- установление доверительных отношений между двумя не связанными друг с другом лесами с использованием Kerberos в качестве протокола аутентификации (без такого режима доверительные отношения могут устанавливаться только между отдельными доменами, а не целыми лесами, при этом будет использоваться менее защищенный протокол аутентификации NTLM ).

Серверы Глобального каталога и Хозяева операций

Большинство операций с записями БД Active Directory администратор может выполнять, подключившись с помощью соответствующей консоли к любому из контроллеров домена. Однако, во избежание несогласованности, некоторые действия должны быть скоординированы и выполнены специально выделенными для данной цели серверами. Такие контроллеры домена называются Хозяевами операций ( Operations Masters ), или исполнителями специализированных ролей ( Flexible Single-Master Operations, сокращенно — FSMO ).

Всего имеется пять специализированных ролей:

- Schema Master (хозяин схемы): контролирует возникающие изменения Схемы базы данных Active Directory (добавление и удаление классов объектов, модификация набора атрибутов). Один контроллер домена в масштабе всего леса выполняет эту роль (по умолчанию — самый первый контроллер в лесу).

- Domain Naming Master (хозяин именования доменов): контролирует процесс добавления или удаления доменов в лесу. Один контроллер домена в масштабе всего леса выполняет эту роль (по умолчанию — самый первый контроллер в лесу).

- PDC Emulator (эмулятор PDC): действует как PDC (главный контроллер домена) для BDC (резервный контроллер домена) под управлением Windows NT, когда домен находится в смешанном режиме; управляет изменениями паролей (изменение пароля учетной записи в первую очередь реплицируется на эмулятор PDC); является предпочтительным сервером (в Windows 2000 — единственный сервер) для редактирования групповых политик; является сервером времени для остальных контроллеров данного домена (контроллеры домена синхронизируют свои системные часы с эмулятором PDC). Один контроллер в домене выполняет эту роль (по умолчанию — самый первый контроллер в домене).

- RID Master (хозяин RID, распределитель идентификаторов учетных записей): выделяет контроллерам домена пулы относительных идентификаторов (RID, которые являются уникальной частью идентификаторов безопасности SID). Один контроллер в домене выполняет эту роль (по умолчанию — самый первый контроллер в домене).

- Infrastructure Master (хозяин инфраструктуры): отвечает за обновление связей «пользователи — группы» между доменами. Эта роль не должна храниться на контроллере домена, который также является сервером Глобального Каталога – хозяин инфраструктуры не будет работать в данном сценарии (за исключением случая, когда в домене всего один контроллер). Один контроллер в домене выполняет эту роль (по умолчанию — самый первый контроллер в домене).

Просмотреть текущих владельцев ролей и передать ту или иную роль на другой контролер можно с помощью административных консолей:

- роль Хозяина Схемы — с помощью консоли » Active Directory Schema » (чтобы запустить эту консоль, надо сначала зарегистрировать соответствующую программную компоненту в командной строке: regsvr32 schmmgmt.dll , а затем запустить саму консоль тоже в командной строке — schmmgmt.msc );

- роль Хозяина именования доменов — с помощью консоли » Active Directory – домены и доверие «;

- роли эмулятора PDC, хозяина RID и хозяина инфраструктуры — с помощью консоли » Active Directory – пользователи и компьютеры » (пример можно увидеть на рис. 6.40).

Необходимо знать, кто из пользователей имеет право менять роли хозяев операций:

- эмулятор PDC — члены группы » Администраторы домена «;

- хозяин RID — члены группы » Администраторы домена «;

- хозяин инфраструктуры — члены группы » Администраторы домена «;

- хозяин именования доменов — члены группы » Администраторы предприятия «;

- хозяин схемы — члены группы » Администраторы Схемы » или группы » Администратор предприятия «.

Если контроллер домена, которому принадлежит роль хозяина операции, выходит из строя (вследствие повреждения оборудования или программного обеспечения), причем нет возможности восстановить данную систему из резервной копии, то с помощью административных консолей передать роли работоспособным серверам нет возможности. Восстановить функционирование определенной роли хозяина операций можно только путем захвата данной роли с помощью утилиты командной строки ntdsutil .

Сервер глобального каталога

Напомним, что Глобальный каталог ( global catalog ) — это перечень всех объектов леса Active Directory. По умолчанию, контроллеры домена содержат только информацию об объектах своего домена. Сервер Глобального каталога является контроллером домена, в котором содержится информация о каждом объекте (хотя и не обо всех атрибутах этих объектов), находящемся в данном лесу.

Сервер глобального каталога выполняет две очень важные функции:

- поиск объектов в масштабах всего леса (клиенты могут обращаться к глобальному каталогу с запросами на поиск объектов по определенным значениям атрибутов; использование сервера глобального каталога — единственный способ осуществлять поиск объектов по всему лесу);

- аутентификация пользователей ( сервер глобального каталога предоставляет информацию о членстве пользователя в универсальных группах, universal groups ; поскольку универсальные группы со списками входящих в них пользователей хранятся только на серверах глобального каталога , аутентификация пользователей, входящих в такие группы, возможна только при участии сервера глобального каталога ).

По умолчанию самый первый контроллер домена в лесу является сервером глобального каталога . Однако администратор сети может назначить любой контроллер домена сервером глобального каталога . Это делается с помощью административной консоли » Active Directory – сайты и службы «, в свойствах узла » NTDS Settings » выбранного контроллера (рис. 6.41):

Для эффективной работы службы каталогов Active Directory необходимо, чтобы в каждом сайте AD был либо сервер глобального каталога , либо контроллер домена, кэширующий у себя списки членов универсальных групп. Кэширование универсальных групп также настраивается в консоли » Active Directory – сайты и службы » в свойствах узла » NTDS Settings » для каждого сайта Active Directory. Для включения кэширования нужно поставить галочку у поля » Разрешить кэширование членства в универсальных группах » и указать, из какого сайта данный сайт будет получать списки универсальных групп в поле » Обновлять кэш из:» (рис. 6.42):

Источник