- Новые возможности доменных служб Active Directory для Windows Server 2016

- Управление привилегированным доступом

- Требования к управлению привилегированным доступом

- Присоединение к Azure AD

- Windows Hello для бизнеса

- Нерекомендуемая служба репликации файлов (FRS) и функциональные уровни Windows Server 2003

- Работа с Read Only Domain Controller (часть 3)

- Перед началом работы

- Функциональный уровень леса

- Обновление разделов Application Directory

- Повышение сервера до контроллера домена

Новые возможности доменных служб Active Directory для Windows Server 2016

Следующие новые функции в доменных службах Active Directory (AD DS) повышают способность организаций защищать среды Active Directory и помогают им перенестися в облачные развертывания и гибридные развертывания, где некоторые приложения и службы размещаются в облаке, а другие размещаются в локальной среде. В них сочетаются все лучшие возможности веб-заданий, а также добавлены некоторые улучшения, среди которых:

Управление привилегированным доступом

Управление привилегированным доступом (PAM) помогает устранить проблемы безопасности для сред Active Directory, вызванных методами кражи учетных данных, такими методами сквозного хэша, фишинга копья и аналогичных типов атак. Он предоставляет новое решение для административного доступа, настроенное с помощью Microsoft Identity Manager (MIM). В paM представлено:

- Новый лес Бастиона Active Directory, подготовленный MIM. Лес бастиона имеет особое доверие PAM с существующим лесом. Он предоставляет новую среду Active Directory, которая, как известно, свободна от вредоносных действий и изоляции от существующего леса для использования привилегированных учетных записей.

- Новые процессы в MIM для запроса прав администратора вместе с новыми рабочими процессами на основе утверждения запросов.

- Новые теневые субъекты безопасности (группы), подготовленные в лесу бастиона MIM в ответ на запросы прав администратора. Субъекты безопасности тени имеют атрибут, ссылающийся на идентификатор безопасности административной группы в существующем лесу. Это позволяет теневой группе получать доступ к ресурсам в существующем лесу без изменения списков управления доступом (ACL).

- Функция с истекающим сроком действия ссылок, которая обеспечивает членство в теневой группе с ограничением времени. Пользователь может быть добавлен в группу в течение достаточного времени, необходимого для выполнения административной задачи. Членство, связанное с временем, выражается значением времени жизни (TTL), которое распространяется на время существования билета Kerberos.

Заметка Ссылки с истекающим сроком действия доступны для всех связанных атрибутов. Но связь атрибута member/memberOf между группой и пользователем является единственным примером, в котором предварительно настроено полное решение, например PAM, для использования функции просроченных ссылок.

Требования к управлению привилегированным доступом

- Диспетчер удостоверений (Майкрософт)

- Функциональный уровень леса Active Directory Windows Server 2012 R2 или более поздней версии.

Присоединение к Azure AD

Присоединение к Azure Active Directory улучшает возможности идентификации для корпоративных, бизнес-клиентов и EDU с улучшенными возможностями для корпоративных и персональных устройств.

- Доступность современных параметров на корпоративных устройствах Windows. Службы кислорода больше не требуют личной учетной записи Майкрософт: теперь они запускают существующие рабочие учетные записи пользователей для обеспечения соответствия требованиям. Службы кислорода будут работать на компьютерах, присоединенных к локальному домену Windows, а компьютеры и устройства, присоединенные к клиенту Azure AD («облачный домен»). К этим параметрам относятся:

- Перемещение или персонализация, параметры специальных возможностей и учетные данные

- Резервное копирование и восстановление

- Доступ к Microsoft Store с рабочей учетной записью

- Живые плитки и уведомления

Windows Hello для бизнеса

Windows Hello для бизнеса — это подход к проверке подлинности на основе ключей для организаций и потребителей, которые выходят за рамки паролей. Эта форма проверки подлинности зависит от нарушений, кражи и фишинговых учетных данных.

Пользователь входит на устройство с биометрическими или ПИН-кодами входа, связанными с сертификатом или асимметричной парой ключей. Поставщики удостоверений (ПОСТАВЩИКИ удостоверений) проверяют пользователя путем сопоставления открытого ключа пользователя с IDLocker и предоставляют сведения о входе с помощью одного пароля (OTP), телефона или другого механизма уведомлений.

Нерекомендуемая служба репликации файлов (FRS) и функциональные уровни Windows Server 2003

Хотя служба репликации файлов (FRS) и функциональные уровни Windows Server 2003 устарели в предыдущих версиях Windows Server, она повторяет, что операционная система Windows Server 2003 больше не поддерживается. В результате все контроллеры домена, работающие под управлением Windows Server 2003, необходимо удалить из домена. Уровень функциональных возможностей домена и леса должен вызываться по крайней мере до Windows Server 2008, чтобы предотвратить добавление в среду более ранней версии Windows Server контроллера домена.

Функциональные уровни домена и леса Windows Server 2003 продолжают поддерживаться, но организации должны повысить функциональный уровень до Windows Server 2008 (или более поздней версии), чтобы обеспечить совместимость и поддержку репликации SYSVOL в будущем. Кроме того, существует множество других преимуществ и функций, доступных на более высоких функциональных уровнях. Дополнительные сведения см. на следующих ресурсах:

Источник

Работа с Read Only Domain Controller (часть 3)

06.10.2022

itpro

Active Directory, Windows Server 2008

комментариев 12

В прошлых статьях этого цикла (rodc часть 1, мы поговорили о теории и преимуществах новой технологии от Microsoft, которая называется Read Only Domain Controller. В этой статье я расскажу о процедуре развертывания такого контроллера домена.

Перед началом работы

В начале на свой сервер, который вы планируете использовать в качестве RODC, вы должны установить ОС Windows Server 2008 и присоединить его к домену AD. Технически возможно создать Read Only Domain Controller из сервера, который первоначально не включен в домен, однако в своей статье я описываю случай, когда этот сервер уже является рядовым сервером домена.

Функциональный уровень леса

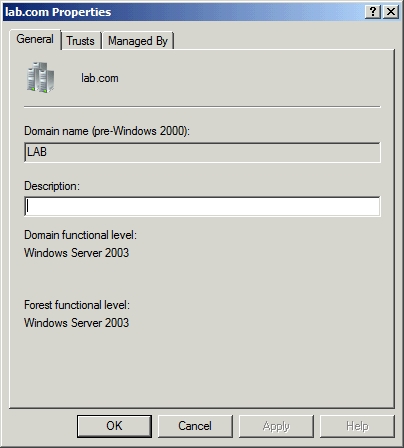

Прежде чем начать, вы должны убедиться, что функциональный уровень леса у вас Windows Server 2003 или выше. Для этого откройте оснастку «Active Directory Domains and Trusts». В окне консоли щелкните правой кнопкой мыши по вашему лесу Active Directory, и выберите команду «Properties» из появившегося контекстного меню. На рисунке видно, что функциональный уровень леса отображен на вкладке «General».

Возможно в вашем случае придется подготовить домен для установки Windows Server 2008/R2. Если уровень леса является недостаточным, вы должны поднять его. Имейте в виду, что это означает, что вы больше не сможете использовать контроллеры домена Windows 2000 в своем лесу.

Итак, чтобы повысить уровень леса AD, еще раз нажмите правой клавишей по своему лесу и выберите команду «Raise Forest Functional level», в появившемся окне выберите «Windows Server 2003» и нажмите кнопку Raise.

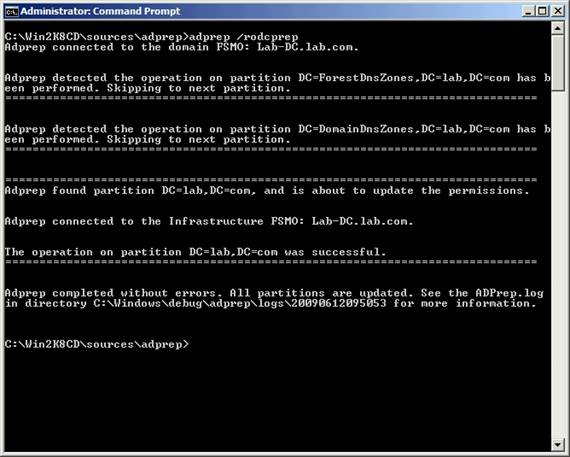

Обновление разделов Application Directory

На следующем этапе вы должны обновить разрешения на все ветки приложений (application directory) в вашем лесу. В результате чего появится возможность управления репликацией этих разделов на Read Only Domain Controller.

Для этого вставьте ваш дистрибутив с Windows Server 2008 в контроллер домена, который был назначен в качестве хозяина схемы (schema master). Далее, скопируйте с дистрибутива папку \Sources\Adprep в любую папку на жестком диске сервера. Наконец, откройте окно командной строки и перейдите в только что созданную папку ADPREP, и выполнить следующую команду:

ADPREP /RODCPREP

Повышение сервера до контроллера домена

Процесс преобразования простого сервера в Read Only Domain Controller очень похож на процедуру создания обычного контроллера домена.

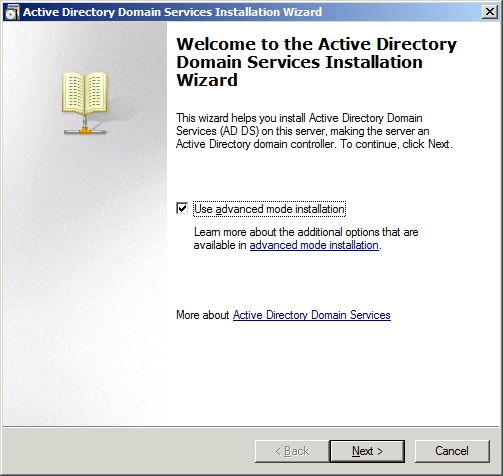

Сначала зайдите на сервер с учетной записью, которая является членом группы администраторов домена (Domain Admins). В командной строке наберите DCPROMO. В результате запустится мастер установки Active Directory Domain Services.

На первом экране мастера отметьте галочкой флажок «Use Advanced Mode Installation» и нажмите «Далее».

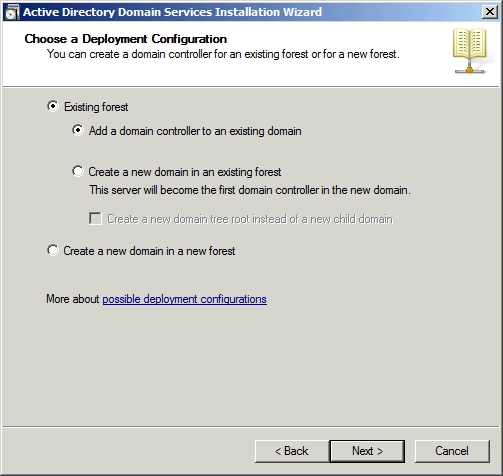

Мастер спросит вас о том, для какого домена вы планируете установить контроллер. Выберите опцию – добавить контроллер домена в существующий домен (add the domain controller to an existing domain).

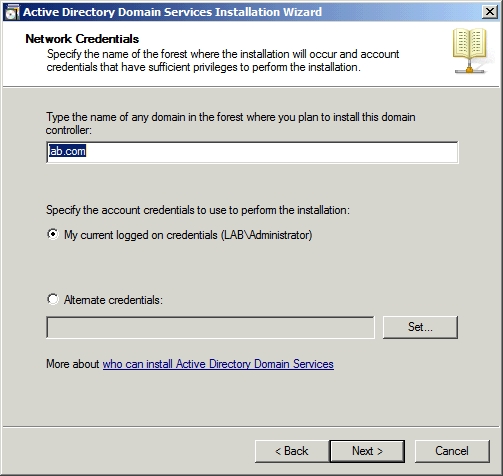

Нажмите кнопку «Далее», и мастер попросит вас указать имя домена, в который вы планируете добавить контроллер домена. Введите имя вашего домена в соответствующее окно.

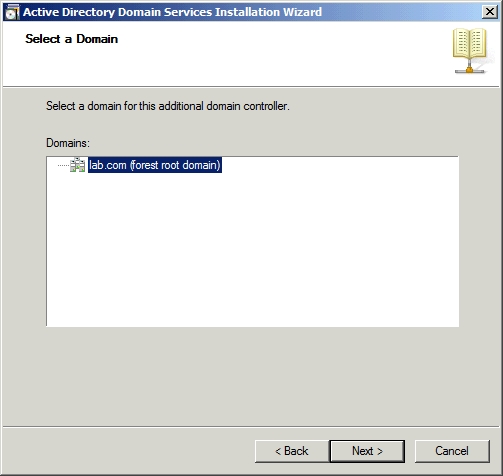

Следующее окно является немного избыточным, в нем вы подтверждаете выбор домена.

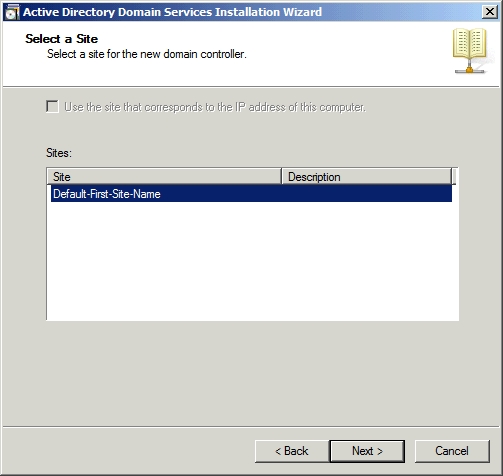

В следующем окне мастера вам нужно будет указать сайт AD, в который вы хотите поместить новый контроллер домена. Данное окно особо важно при размещении нового контроллера домена в филиале, ведь, как правило, филиалы находятся в отдельных сайтах Active Directory.

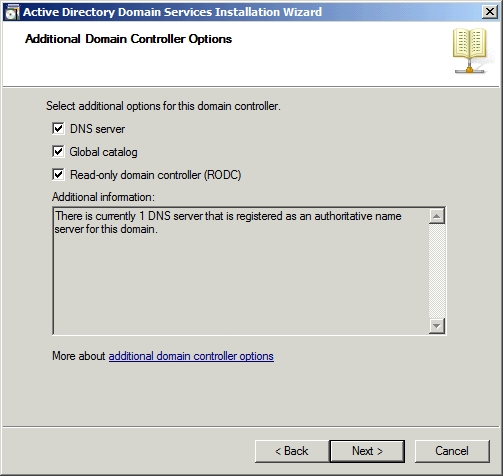

Далее вам будет предложено выбрать дополнительные опции для контроллера домена. Очевидно, что вам нужно отметить галочкой опцию «Read Only Domain Controller», но также было бы неплохо сделать этот контроллер DNS сервером и сервером глобального каталога.

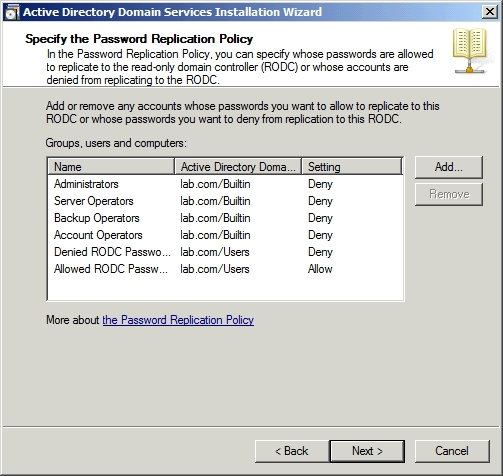

В следующем окне мастера установки контроллера домена вам будет необходимо выбрать политику репликации паролей, здесь вы должны указать какие пароли могут быть реплицированы на Read Only Domain Controller. Вы можете указать свои настройки, но обычно настройки по умолчанию, достаточно правильны.

Нажмите далее, и вам будет предоставлена возможность делегировать пользователю или группе права на управление сервером RODC (процедуру делегирования прав на rodc можно выполнить и позже).

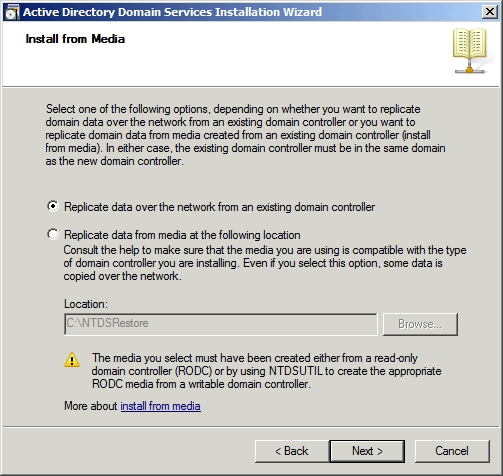

На следующем экране вы сможете указать хотите ли выполнить репликацию данных по сети с ближайшего контроллера домена или вы хотите создать базу данных Active Directory из файла. Создание базы данных Active Directory из файла удобно в случаях, если у вас достаточно большая база данных и медленное соединение.

В следующем окне будет предложено выбрать партнера репликации для контроллера домена. Как правило, система автоматически выберет оптимального партнера по репликации.

После нажатия кнопки «Next», вы попадете в знакомый вам экран, в котором необходимо выбрать местохранения базы данных Active Directory. Выберите необходимый путь к БД и нажмите кнопку «Далее».

Далее вам будет предложено указать пароль для режима восстановления службы каталогов (Directory Services Restore Mode). Введите пароль и нажмите кнопку Далее.

Следующее окно будет результирующим, на нем вы сможете просмотреть все указанные вами настройки. После нажатия кнопки Next начнется процесс установки контроллера домена. После его окончания вам будет предложено перезагрузить сервер.

Вот и все контроллер домена RODC установлен и работоспособен! Теперь после установки первого сервера RODC, вы можете установить дополнительные контроллеры RODC, но прежде чем приступить к этому процессу вы должны дождаться цикла репликации AD, в противном случае вы получите массу различных ошибок в Active Directory.

Полный гайд по настройке и использованию RODC контроллеров домена на Windows Server 2019/2016 доступен по ссылке.

Предыдущая статья Следующая статья

Источник

Предыдущая статья Следующая статья

Предыдущая статья Следующая статья